|

●安全性と信頼性の高いセキュアテクノロジーの確立●

|

|

NTTアドバンステクノロジ㈱

ネットワークソリューション

事業本部長

(兼)セキュリティサービス

センタ 所長

辻 久雄氏 |

ネットワーク社会は実社会の写像

モラル、制度、信用と技術の確立が不可欠

■悪質化するセキュリティ犯罪の最近の手口と傾向

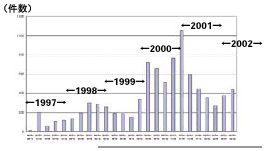

図1は、1997年から2002年までの5年間に、JPCERT/CCに届出のあった不正アクセス件数を表したものです。ご覧の通り2001年が際立って多いのですが、これは、米国で同時多発テロが発生した時期と重なっています。ネットワーク上でも実社会と同じようにテロ的な犯罪が多発していたのです。この時期を除いて見てみても、やはり次第に増加していることが分かります。

図1 JPCERT/CCへの不正アクセス届出推移

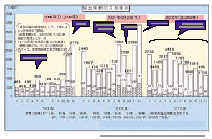

一方、図2は2000年から2002年の3年間にIPA/ISEC(情報処理振興事業協会セキュリティセンター)に届出のあったコンピュータウィルス(以下、ウィルス)に感染した件数の推移を表したものです。棒グラフの白い部分はウィルスがアタックしてきた件数で、斜線の部分はウィルスに感染してしまった件数です。2000年、2001年と比べて2002年は感染した件数が減っています。「見知らぬ人からの添付ファイルは、そう簡単に開かないぞ」といった注意が浸透しはじめていることがうかがえます。また、最近のウィルスが、単にPC内に感染するのではなく、ネットワークに侵入して悪さを働くワームという形に変質しているということが背景にあります。

図2 IPA/ISECへの届出推移

これまでのウィルスは、感染したPCやサーバをダメにするというものでしたが、Klezというワームは、PCの中にあるファイルを勝手にメールに添付して外に送信してしまいます。つまり、情報漏洩が意識しないうちに行われてしまうのです。しかも、それを何度も繰り返していくうちに感染が広がっていきますので非常に悪質です。このKlezのような情報漏洩を誘発するウィルスおよびワームが出てきたのが、最近のセキュリティ犯罪の特徴です。また、2003年の1月に韓国を中心に発生したSlammerは、情報漏洩を誘発するウィルスとは異なり、ネットワークの回線が太ければ太い分だけ感染が広がり増殖していく新タイプのウィルスです。これまでの細い回線でなら感染、増殖してもそれほど気になるものではなかったのですが、ブロードバンド化により回線が太くなってきたことで、感染、増殖力が強まり、ネットワークがパンクするという新たな犯罪が発生しました。

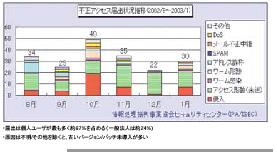

そして図3は、2002年8月から2003年1月までの間に届出のあった不正アクセスの状況を表したものです。赤い部分がアタックされて侵入された数、その上の緑の横線の部分がアクセス形跡(未遂)に終わった数です。かなりの比率で防護しているのが分かりますが、ハッカーが時期を狙って侵入しようとしていることがうかがえます。また、黄色の部分にあたるDoS(Denial

of Service:サービス妨害攻撃)が意外に少ないのですが、これは、DoSの攻撃に対してWebサイト等がきちんとした対策を打ちはじめていることの表れでしょう。

図3 不正アクセスの届出状況

最近の届出で特徴的なのは、これまで届出の大半を占めていた法人ユーザ(企業、団体)に代わって、個人ユーザが67%を占めていることです。その背景にはブロードバンドやADSLの普及があります。常時接続の低価格化で個人ユーザの利便性は高くなりましたが、その反面、危険に直面する時間が長くなったのです。不正アクセスの原因の大半は、OSなどのバージョンの古いものをそのまま使用していたり、セキュリティのパッチが出ていたがそれを開封していなかったというものです。つまり、セキュリティ対策は、「定期的に何かやればいい」というものから、「日常的にいつも気をつけていくもの」へと変わってきているのです。

■危機管理が浸透してきた企業と相互理解が必要な政府・自治体

一般企業でのセキュリティ対策についてですが、やはりオープン化システムへの移行が早かったところは、平素の危機管理が思っていたよりも早く進んでいるようです。特にビジネスに直結している情報ネットワークをもつ企業では、ダウンした際の直接的な損害やそれによって失う社会的信頼や失墜等への認識がしっかりとされてきており、その対応にも速さを感じます。また、不正アクセスの届出を見てみると、大企業は感染しそうな添付ファイル等をネットワークの入口ではじいてしまいますので届出はあまりありません。やはり、日常的に行えるセキュリティ対策を怠っている企業が、被害の大半を占めているようです。現在はまだ景気が厳しい時ですが、セキュリティ対策については、切り詰めた予算の中で最低限は取り組まなければならないこととして認識し、対応していく必要があります。

一方、政府・自治体におけるセキュリティ対策ですが、こちらは企業とは異なった課題がたくさんあります。政府・自治体は、現在、政府IT戦略本部が策定した「e-Japan重点計画」に基づき、2005年度までに世界最先端のIT国家へとなるよう、さまざまな施策を実施しています。その施策の核となっているのが重点政策5分野です。当初は、①高速・超高速ネットワークの整備/競争促進、②電子政府の実現、③電子商取引(EC)のルール策定、④IT人材の育成、この4つでしたが、最近5つ目の、⑤ネットワークセキュリティの確保、が追加されました。この⑤が出た際に、「これは大変な課題だな」と感じました。それは、e-Japanのシステムを支えるセキュリティ対策の2面性です。一つが、階層化構造で最悪(標準)設計を基本につくられるLGWAN(Local

Government WAN)や住民基本台帳ネットワークシステム等の行政サービスの合理化。もう一つが、デファクト設計を基本としてつくられた住民側システムを受け入れる汎用化です。この2

つの異なった価値観をうまく融合したネットワークを構築しなければならないからです。この課題が解決されなければ、ネットワークセキュリティの確保は到底望めません。たとえば、10階建ての建物同士であれば、5階くらいのところから互いに行き来ができれば便利なのですが、わざわざ1階まで降りないと行き来ができないというのでは、いくら世界最先端のIT国家になったとしても実用的ではありません。このようなことが起こらないためにも、官と民が相互の属性を理解して歩み寄ったところでセキュリティ対策を含めたIT化を考えていく必要があります。

政府・自治体におけるセキュリティ対策を考えてみると、電子署名や電子証明書の発行等のポイントとなる認証局が重要になると考えられます。しかし、技術的な取組みを行う前に、電子化・遠隔化を許容できる業務と許容できない業務の切り分けを行うことが必要です。近々私たちは住基カードと呼ばれるICカードをもつことになりますが、この使い方によっては、⑤ネットワークセキュリティの確保の方向性が決まるかもしれません。それは、セキュリティポリシーを含めた“ネットマナー”の徹底が、政府・自治体におけるセキュリティ対策の重要なポイントになっているからです。そのためにも、官と民との積極的な歩み寄りが必要です。

この続きをお読みになりたい方はこちらから雑誌をお買い求めください。

(こちらは2003年3月号になります)

(この続きの内容)

■検出から防御へ進化が著しいセキュリティ技術

■実施・運用までを考慮したマネジメントの徹底が不可欠

|