・無線LANのメリットを最大限に活用するには

強固なセキュリティ環境の実現が不可欠

■バージョンアップや機能追加が進むIEEE802.11 規格

オンデマンドで帯域を必要な拠点に提供できるIP-VPNや広域イーサネットサービスが注目されているように、社内ネットワークにも業務の自由度を向上させる柔軟性が求められている。このニーズの高さを反映するように、昨今、有線LANネットワークに代わるオフィスのアクセス回線として、無線LANを導入する企業が増えている。

無線LANの特長として、ビジネス環境の変化に対する柔軟性と拡張性、そして、ネットワークのTCOの削減があげられる。また、通信速度の高速化が期待できる通信プロトコルの標準化が進み、コンテンツの多様化やデータ容量の増大にも耐えられる製品が続々と市場に登場していることなども導入を加速させる要因になっている。

しかし、無線によりインターネット接続を可能にする手段が複数あることから、今後どの方式やプロトコルが主流になるのか「判断が難しい」との声も聞かれている。無線通信を可能にする規格には、現在「IrDA」や「Bluetooth」「HomeRF」など、さまざまなものがあるが、一般的に「無線LAN」といえば、米国電気電子学会(IEEE)の通信委員会の1つ「802委員会」が標準化を行っている「802.11」標準規格群を指している

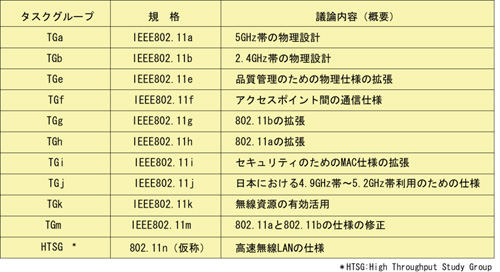

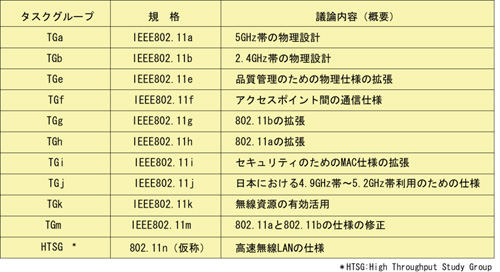

(表1参照)。

表1 IEEE802.11 委員会の検討内容

同委員会では、無線LANのニーズと技術シーズを照らし合わせながら、機能追加やバージョンアップなどを重ねている。

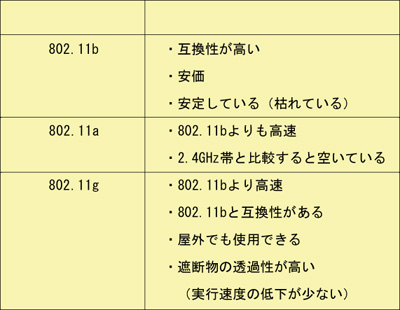

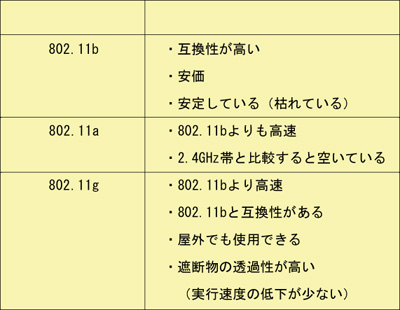

現在、無線LANの導入を考えた際に、国際的に主流となっている規格は802.11b と802.11a である。また、今後主流となるといわれている規格に、今年の6月に正式に標準化された802.11g がある。この3つの規格は、それぞれ次のような特長をもっている。

【IEEE802.11b】

1999年に標準化された無線LAN規格で、2.4GHz帯の電波を用いて最大伝送速度が約11Mbps、最大伝送距離100mを実現している。標準化後、この802.11bに準拠したアクセスポイントやLANカードが各メーカーから相次いで販売された。また、無線LAN機器の相互接続性を検証するWi-Fi*により互換性テストが行われ、この互換性テストに合格すると「Wi-Fi Certified 802.11b」という認定が受けられることとなり、この認定を受けた製品であれば「互換性を有している」ことが広まった。その結果、無線LANといえば「802.11b準拠の製品」というような認識をされるようになり、このようなことも普及率を高める要因となった。

表2 802.11a/b/g のメリット

802.11b で使用される2.4GHz帯は、国内においても無線免許なしで使用できる数少ない帯域であり、無線LANで使用される他、Bluetooth、アマチュア無線、電子レンジ、医療用機器などでも使用されている。

*Wi-Fi(ワイファイ): WirelessFidelity。かつては業界団体「WECA(Wireless Ethernet CompatibilityAlliance)」のつけたブランド名だったが、「Wi-Fi」という名称の普及にあわせて団体名も「Wi-Fi Alliance」に変更された。

【IEEE802.11a】

5.2GHz帯の電波を用いて、最大伝送速度54Mbps、最大伝送距離は約91メートルでの無線通信を実現する規格で、802.11bとともに1999年に標準化された。802.11a は、802.11b や802.11gと異なり「空いている」状況にある周波数帯を用いることから、最大伝送速度が54Mbpsと同一である802.11gよりも実行速度が速いといわれている。しかし、国内において5GHz帯は、地球探査衛星や気象レーダー、高速道路のETCなどに既に割りあてられていることから、屋外の利用では、使用する周波数帯域などに制限がある。また、周波数が高いことから2.4GHz帯よりも直進性(指向性)が強く、壁などの障害物があると実行速度が低下する恐れもある。

【IEEE802.11g】

昨年の11 月に暫定承認され、今年の6月に正式に標準化された規格。2.4GHz帯電波を用いて最大伝送速度5 4Mbps を実現しているが、802.11aで使用される5.2GHz帯よりも周波数が低いことから、遮蔽物の透過性が高く、さまざまな機器やパーティションなどが存在するオフィスでも実行速度の低下は少ないといわれており、複数階にまたがって使用する場合には、高いパフォーマンスを期待できる。また、802.11b との互換性があるので、多くのベンダーではアップグレードをファームウェアの更新などで対応している。

今後の主流は802.11g が有力

現在、802.11a に準拠した製品は802.11b にも対応したデュアルバンドを含めて多くの製品が登場しており、802.11g 対応の製品も続々と市場に登場している。無線LANのインターオペラビリティ(相互接続性)テストを行っているWi-Fi Allianceは、2003年2月から802.11bとの互換性や802.11b と802.11g が混在した無線ネットワークでの挙動についてのテストを実施し、認定すると発表したが、その時点で約100社から600以上の製品を受け取ったとの報告があるなど、各ベンダーの802.11g に対する関心の高さがうかがわれる。さらに、Microsoftは「Windowsでは802.11aのみの製品はサポートしない」と発表し、Apple Computerも「MacOSでは802.11a をサポートしない」と発表した。このようなことを考慮すると、今後主流となるのは802.11g が有力であるといえる。

機器選定を左右するセキュリティ機能

「802.11aか802.11g か」という議論とともに、802.11e という規格にも注目が集まっている。それは、無線LANを導入する際の最大のポイントが「セキュリティ対策である」といわれているからだ。802.11eは、ユーザー認証やアクセス制限といったセキュリティ対策や他の通信機器との干渉をさけたり、エラー処理の機能を付加するといった機能をもっている規格である。

また、802.11b をはじめとした従来の無線LAN製品で標準的に使用されている暗号化方式「WEP(Wired Equivalent Privacy)」に対して、さまざまな脆弱性が指摘されたことから、「Fast Packet Keying」という暗号化技術が開発され、各ベンダーは、これを使用することで問題を回避したが、暗号化技術に対するニーズがさらに高まり、その回答として、昨年の10月に「WPA(Wi-Fi Protected Access)が発表された。このWPAは、Wi-Fi対応機器のドライバやファームウェアを更新することにより対応できるものなので、将来的には全ての製品が対応するといわれている。

現在、無線LANに関連したデータの暗号化技術として、WPAの他にも、米国政府公認の次期共通暗号方式「AES( Advanced Encryption Standard)」を搭載した製品なども登場している。さらに、IP層以上での暗号化を行うIPsec、SSH機能を併用することで、二重、三重の保護を行う方法なども採用されている。

無線LAN のメリットを活かす各種セキュリティシステム

無線LANのセキュリティ対策について、「脆弱だ」との声が聞かれていたが、それは、劣悪な製品や安易なシステム導入によるものが大半を占めていた。現在、販売されている主な無線LAN製品は、開発の当初から悪意をもつ第三者の存在を想定しており、盗聴や侵入を防ぐ複数のセキュリティ機能が搭載されている。以下では、無線LANにおける「不正受信対策」「不正アクセス対策」などのセキュリティ対策について紹介する。

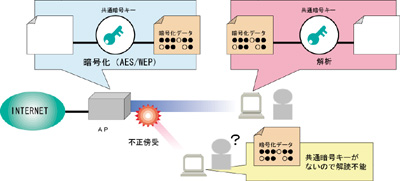

【不正受信対策】

・WAP

Wi-Fi Alliance が2002年10月に発表した、無線LANの暗号化方式で、これまで広く採用されてきたWEPの弱点を補完し、セキュリティの強度を向上させたものである。

従来のSSIDとWEPキーに加えて、ユーザー認証機能を備えた点や、暗号キーを一定時間ごとに自動的に更新する「TKIP(Temporal Key Integrity Protocol)」と呼ばれる暗号化プロトコルを採用するなど、改善が加えられている。このWPAはもともと、IEEE標準化委員会で策定が進められている802.11i 標準規格に採用される予定であった暗号化規格の一部であるが、802.11i 対応機器が普及するまでの間、802.11bや802.11aなどの既存の機器のセキュリティを確保するために、サブセットであるWPAのみが先立って規格策定、公開された。WPAは既存のWi-Fi対応機器のドライバやファームウェアを更新するだけで対応が可能である。

・AES、OCB AES

AESおよびOCB(Offset CodeBook AES)は、米国標準化機関(NIST)によって2000年に制定された米国政府の次世代標準暗号化方式である。この方式は、現在の米国暗号化方式(DES)の解析を1秒でできるシステムを使用しても、解析するには149兆年必要だといわれるほどの強固な暗号化方式であるため、事実上、解読するのは「不可能である」ともいわれている。

【不正アクセス対策】

・ウォードライビング防止機能

一般的な無線LANアクセスポイントは、Windows XPに標準装備された無線LANツール等で検索すると簡単に見つけることができる。それは、無線LANアクセスポイントが無線端末からの要求に応じて自らのSSID(ネットワークグループに参加するためのID)を含んだデータを発信しているからだ。しかし、悪意をもつ第三者がこの機能を利用して検索行為を行う危険性がある。

このような検索行為を「ウォードライビング」と呼ばれているが、このウォードライビングを防止する機能に「ANY拒否機能」がある。一般的な製品は、SSIDを「ANY(または空白)」と設定することで、最寄りの無線LANアクセスポイントに接続できるが、ANY拒否機能を活用することで、電波が届く範囲であっても検索されることがなくなり、無線LANアクセスポイントと無線端末のSSIDが一致した場合のみ通信が確立されるので、不正アクセスを排除することができる。

図1 暗号化による無声受信対策

・無線LAN アクセスポイントに通信できる無線端末を登録する機能

通信できる無線端末のMACアドレスを無線LANアクセスポイント側に登録することによって、登録していない機器からの不正アクセスを防ぐ機能もある。MACアドレスとは、全てのネットワーク機器が個々にもつ世界で1つの番号で、このMACアドレスを利用して、アクセスポイント側でアクセスを許可する無線端末を管理することができる。仮に登録されているMACアドレス情報が漏洩すると、悪意をもつ第三者が偽装(なりすまし)して、不正アクセスするという危険性も考えられるが、暗号化機能と併用することにより、不正アクセスを防ぐことができる。

【不正アクセス+不正受信対策】

・IEEE802.1x/EAP

無線LANの利用者を認証サーバにより管理するとともに、暗号化セキュリティに用いる共通暗号キーを定期的に交換する機能をもつIEEE802.1x/EAPを搭載した製品も登場している。その特長は、無線端末が、無線LANにつながるとすぐに利用できるのではなく、最初に利用者のユーザーIDとパスワードを認証サーバが確認し、接続を許可して利用が開始できるようにするところ。また、共通暗号キーを定期的に交換(自動更新可能・更新期間は任意)することができるので、もし無線データを不正受信されたとしても、実データが盗み見られることを防ぐことができる。

802.1xは、もともと有線LAN向けの仕様として規格されたユーザー認証だが、現在では無線LANのユーザー認証仕様としての方が知られている。802.1xの仕組みは、無線LANクライアントとアクセスポイントの双方で8 0 2 . 1 x プロトコルを使い、RADIUSサーバを利用することで、無線LANの利用に認証機能を付加しようというものである。これにより、無線LANの使い始めには必ず認証が必要になるので、不正アクセスを排除できる。また、EAP(PPP Exten sible Authentication Protocol)は、802.1xが採用し、同規格に基づいた認証プロトコルで、リモートアクセスによるユーザー認証の際に用いられ、認証方式として、MD5、TLS(Transport Layer Security)、S/Keyなどをサポートしている。この802.1x/EAPを用いた認証セキュリティ環境を構築するには、802.1x/EAP対応アクセスポイント、8 0 2 . 1x/EAP対応無線LANカード、認証サーバ(RADIUSサーバ)などが必要になる。

徹底した運用管理で有線LANでは得られないメリットが

さまざまな機能を活用して万全なセキュリティ対策を備えていても、これを正しく設定し、運用しなければ意味がない。セキュリティ対策については、無線LANも有線LANと同様に、セキュリティに対する社内意識を高め、ISO17799やBS7799などを参考にしたセキュリティポリシーの制定と徹底を行い、そして管理者が、「不審なアクセスがネットワーク上にないか」を確かめるITガバナンス活動が不可欠である。また、各製品のファームウェアのアップデートの動向に注目し、アップデータが公開されたら速やかにアップデートを行い、適切な設定を行うことが重要である。

無線LANの導入により、ネットワークTCOの削減や業務の自由度の向上など、多くのメリットを享受できる分、「対価として背負うリスクも大きいのではないか」との声が聞かれるが、強固な対策を講じて日々の管理を徹底することは有線LANでも同様のことであり、さらに、昨今の技術革新や対策の進化などにより、無線LANへの不安は解消されつつある。わずかな運用の手間をかけることで、有線LANでは得られないメリットとビジネスチャンスを得られることを理解した上で、無線LANの導入を考えていきたい。

■理経

無線LANに安全性、柔軟性、モビリティを実現する

セキュリティソフトウェア「CraniteWare」

昨今、ネットワークTCOの削減やビジネスの環境変化に対する優れた柔軟性等の特長から、無線LAN技術を導入する企業が増えている。無線LAN製品の規格として、現在主流となっているのが、IEEE(米国電気電子学会)の802.11ワーキンググループが標準化を進めている規格群である。これまでは、安価で互換性の高い802.11b(2.4GHz帯/11Mbps)と、802.11bよりも高速な802.11a(5GHz帯/54Mbps)が主流であったが、最近では2003年6月に標準化された802.11g(2.4GHz帯/54Mbps)規格の製品が続々と登場している。802.11 規格対応の無線LAN製品は、使用免許が不要であり、低価格化が進むなど、気軽に導入することが可能だが、導入の際に最も注意すべきポイントが、「品質の保証」と「セキュリティの保持」である。そのため最近では、802.11e や802.11iなどのセキュリティに関連した規格が注目されている。802.11e は、ユーザー認証やアクセス制限、エラー処理といった機能をもち、802.11iは、802.11e を拡張したもので、ユーザー認証やデータ暗号化などの機無線LAN導入のポイントは品質の保証とセキュリティの保持能が強化されている。

無線LANにおけるデータ暗号化方式には、これまで標準的に使用されてきた「WEP(Wired Equivalent Privacy)」と、WEPの脆弱性を補完した「WPA( Wi-Fi Protected Access)」。さらに、米国政府公認の次期共通鍵方式「AES(Advanced Encryption Standard)」を活用したものがある。

ユーザー認証では、有線LANにも対応した「IEEE802.1x認証(EAP-TTLS認証)」方式がある。これは、アクセスポイント経由で無線クライアントPCから認証サーバに伝送された認証用データが、照合の結果、正しいと判別されるとユーザーとの間にポートが開放されるという仕組みである。使用するサーバは、RADIUSサーバなどで、ダイヤルアップ接続などと同じサーバが認証処理を行うことができる。アクセス制御としては、デフォルトのMACアドレスフィルタニング機能の他に、クライアント端末をグループ化するESS-IDの文字列をマスキング(隠蔽)するものもある。

しかし、これらの技術・機能を解析するソフトウェアが既に市場に出回っており、悪質な利用者からの攻撃を全て遮断することはできない。

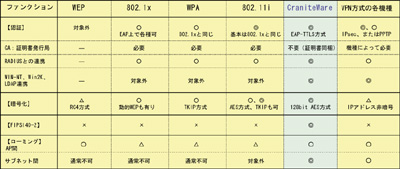

表1 無線LAN におけるセキュリティ対策(CtaniteWare の位置付け)

高機密性が求められる政府機関や金融機関等に最適な「CraniteWare」

1957年の設立以来、世界の最先端技術を国内に紹介してきた?理経(以下、理経)は、無線LANの品質とセキュリティの高度化を実現する「CraniteWare」を提供している。同製品は、米国海軍のイージス艦内で使用する無線LANシステムのセキュリティシステム構築をトリガーに、米国政府機関をはじめとした強固なセキュリティ環境が必要なユーザーに対して数多くのソリューションを提供している米国Cranite Systems社が開発した無線LANセキュリティソフトウェアである。

現在、無線LANで利用されているセキュリティ対策として、WEPキーによる暗号化、ESS-IDによるアクセスポイントの識別、MACアドレスフィルタリング、802.1xによる認証などがあるが、決して万全とは言い切れない。さらに、わが国では、e-Japan構想の一環として、無線インターネットのセキュリティに関するガイドラインが作成されるなど、無線LANにおけるセキュリティの確立が急務になっている。理経は、このようなニーズに対応し、さらに高い機密性が要求される政府機関や研究機関、金融機関、医療機関等における強固なセキュリティ環境を実現するために、CraniteWareの提供を開始した。

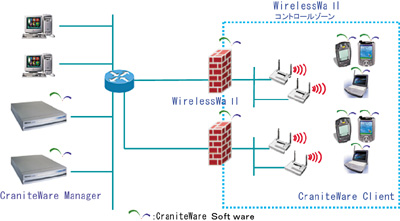

図1 CraniteWare のシステム構成

米国政府セキュリティ標準「FIPS140-2」に準拠

CraniteWareは、「CraniteWare Manager」「Wireless Wall」「CraniteWare Client」の3のコンポーネントで構成されている(図1参照)。主な特長は次の通り。

・米国政府セキュリティ標準「FIPS140-2」に準拠

・クライアント(PC)上のソフトウェアとWirelessWall(アプライアンス)上でのソフトウェアの間で暗号化を実現

・データの暗号化技術として、128bit AES 暗号方式(802.11i に採用予定)を採用

・ユーザー認証技術として、802.1x認証(EAP-TTLS方式)を採用

・レイヤー2による暗号化でクライアントのIPヘッダーまでをマスキング

・ディレクトリサーバ(Microsoft ?Domain等)との連携

・サブネットをわたるシームレスなローミング

・クライアントはLinux を含めたマルチOS対応

・AP、無線LANカードは安価(既存)な製品を利用可能

FIPS140-2とは、情報システムで重要な情報を保護するための暗号モジュールが満たす要件について規定した米国の政府調達標準である。情報の重要度を4つに分類し、これに応じて暗号モジュールが満たすセキュリティレベルも4つに分類される。このような高度なセキュリティ機能により、米国では、陸軍士官学校(WEST POINT)をはじめとした政府機関等に導入されている。WEST POINTの情報教育技術担当副学部長のウェルチ大佐は、同製品の導入理由について、次のように語っている。

「無線と有線ネットワーク間のファイアウォールを確立し、不正なアクセスポイントを防ぐ相互認証を実行。そして、AES FIPS140認定のアルゴリズムでデータとIPヘッダーを暗号化して、強力な安全性を実現しています。さらに3DESより効率の良いAES FIPS140認定アルゴリズムにより、クライアントCUPへの負荷も少ないことがわかりました。」

Copyright:(C) 2003 BUSINESS COMMUNICATION All Rights Reserved

|