|

ミラクル・リナックス株式会社 小田切耕司

■セキュリティに対する脅威

昨今、インターネットを中心とした情報ネットワーク社会の発展に伴ない、企業および自治体におけるセキュリティ対策の強化が重要な課題になっている。しかし、わが国のセキュリティ対策に対する意識はまだまだ低く、多くの企業や自治体では、その手段や範囲についてのコンセンサスがうまく取れていないのが現状のようだ。これは、セキュリティに対して費用をかけても企業の売上を向上させたり、情報システムの運用コストを下げたりすることはなく、逆にシステム構築費用や運用費用を押し上げることになるからであろう。

ところが実際にはセキュリティ対策を怠ってしまうと、サーバを攻撃され業務停止にされたり、顧客データの持ち出し、他のサーバを攻撃するための踏み台利用など自身が被害にあうだけでなく、他社や顧客から損害賠償を請求されてしまうケースも十分ありうる。そのため、セキュリティ対策はもしもの時の損害額を考慮した上で予算を決める必要があるだろう。

■これからのセキュリティ対策

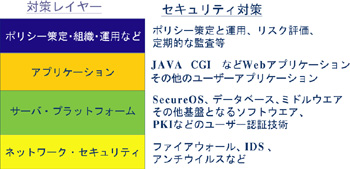

従来セキュリティ対策といえば、ファイアウォールやIDS(侵入検知システム)といったネットワーク・レイヤーでのセキュリティ対策がほとんどであったが、最近は、これだけでは不十分になってきている。これは、ブロードバンドの普及と共にセキュリティ対策が不十分なサーバが増えた上に、アンダーグランドなコミュニティの中では、素人でも容易にサーバへ不正侵入できるプログラムが入手可能になってきているからだ。先日も某国立大学で海外の学生が不正侵入を繰り返していたことが明るみになっていることからもわかるように、サーバへの不正侵入は、やろうと思えば意外と簡単に誰にでもできるものである。不正侵入の被害が急激に増加している現在のセキュリティ対策は、図1のようにネットワーク・セキュリティだけでなく「サーバ・プラットフォーム」や「アプリケーション」などのレイヤーに対しても想定される被害額に見合った予算をかけて必要な対策を打つ必要がある。

図1 セキュリティ対策はレイヤー毎に行う

■拡大するサーバ向けIPS 製品

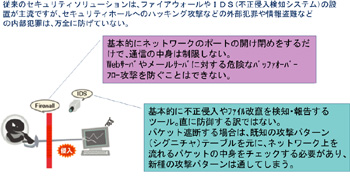

サーバへの不正侵入が急増する昨今、ネットワーク・セキュリティの強化に加え、サーバの不正侵入防止システム(IPS)の導入が増えている(図2参照)。

図2 ネットワーク・セキュリティだけでは不十分

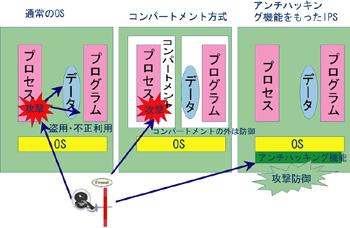

ネットワーク・セキュリティ製品であるファイアウォールやネットワーク型IDSは、通常インターネットの入り口やDMZ の境界部分にサーバとは別な装置として導入するが、ホスト型と呼ばれるサーバの不正侵入防止システムは、それぞれのサーバにインストールして導入する。かつてはこうしたセキュリティを強固にするサーバ製品として、コンパートメント方式を利用したトラステッドOSといった専用OSが利用されてきたが、最近は、OSにアドオン方式で容易に導入できるアンチハッキング機能を持ったIPS製品の導入が増えてきている。

トラステッドOSはもともと米国防総省の調達基準「TCSEC(信頼されたコンピュータシステム評価基準)」を満たす製品を指し、インターネットが普及する以前に開発されたコンパートメント方式を利用している。これは米軍の中で厳密に運用されることを目的に開発されたため、一般企業や官公庁にとってはコスト面や使いやすさといった面では敷居が高かった。また、コンパートメント方式というのは、不正侵入されても被害が拡大するのを最小限にするソリューションであることを知っておく必要がある(図3参照)。

図3 コンパートメント方式とアンチハッキング機能

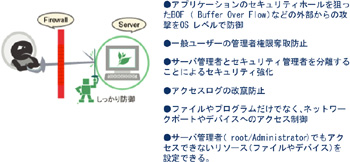

図4 IPS が持つアンチハッキング機能

既存システムにアドオン方式で容易に導入できるアンチハッキング機能を持ったIPS製品は、図4のような機能を持っている。ブロードバンドの普及が世界トップクラスであり、セキュリティ対策に関しても世界トップクラスである韓国では、侵入されてから報告をあげるIDS製品から直に攻撃を防御するIPS製品に市場が移りつつあるそうだ。IPS製品は、バッファオーバーフロー攻撃をOS レベルで防御することに加え、万が一侵入されても被害が拡大しないように、アクセス制御機能も持っているのが大きな特長であるが、アクセス制御機能を持つセキュリティ製品も数多く存在する。

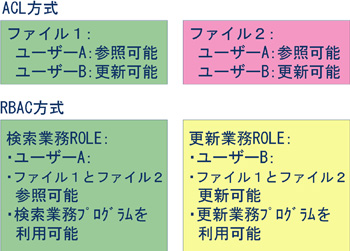

アクセス制御の方式には、Windows2003やXPのNTFS(ファイルシステム)が持っているのと同様のACL(アクセス制御リスト)方式とデータベースなどでよく採用されているRBAC(役割ベースのアクセス制御)方式がある。図5にそれぞれの方式を比較するが、もしデータ更新業務を行うユーザーがユーザーB からユーザーC に変更された場合、ACL方式ではすべてのリソースのアクセス制御リストを変更する必要があるのに対し、RBAC方式は一つのROLEだけを変更すれば良いので拡張性にすぐれ管理がしやすい。

以上のように、今後さらに普及が進む侵入防止システム製品だが、製品選択の際はアンチハッキング機能やアクセス制御の方式をよく調べることが重要である。また、セキュリティ製品は、導入よりも安全に運用することが重要である。よって、管理ツールがしっかり用意されているか?既存サーバの導入が容易か? 複数サーバの導入・運用管理が容易か? などの管理周りの機能比較も忘れずに行っていただきたい。

図5 アクセス制御: ACL 方式とRBAC 方式

|