|

インターネットセキュリティシステムズ株式会社エグゼクティブセキュリティアナリスト 高橋正和

■侵入検知システム(IDS)

不正侵入検知システム(以下、IDS)は、システムログやネットワークパケット中から、攻撃やその兆候と思われるものを検知し、自動的、または人為的な対応を行うためのシステムである。ネットワークセキュリティにおける基本的なシステムとしてファイアウォールが利用されるが、ファイアウォールの基本機能はIPアドレスとポートによる静的なアクセスコントロールであり、アクセスを許可した通信に対しては、攻撃性の有無にかかわらずパケットを通過させる。これは、重要な機能である反面、Code Red、Nimdaなどのワームで利用されたWeb サーバの脆弱性を利用した攻撃を受けた場合、ファイアウォールはこれらの攻撃を許可された通信とみなし、接続と攻撃を許してしまうという問題がある。これに対してIDSは、監視するデータソース(パケットやログ)を監視し、攻撃やその兆候を判断し、これを検知しアラートの発行や通信の遮断などを行う。

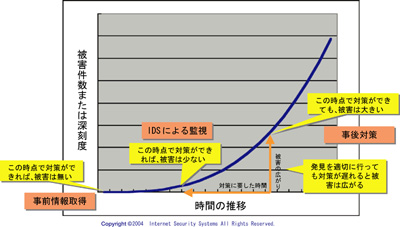

また、セキュリティ対策を考える際に、被害に関する時間軸に着目する必要がある。一般的に、セキュリティ対策はセキュリティ侵害(以下、インシデント)の発生を減少させることに目が向けられる。このような対策は、システムの信頼性におけるMTBF(故障間隔)に対する施策であると考えることができる。一方で、インシデントによる被害の状況を見ると、インシデントが発生してから対策を取るまでの時間が長くなるほど被害が深刻化する傾向があり、ネットワークセキュリティにおいても、システム復旧までの時間(MTTR:復旧時間)を、いかに短くするかを考慮する必要がある(図1 参照)。ファイアウォール、認証技術、暗号化技術がセキュリティにおけるMTBFに相当するのに対し、IDSは、主にMTTRへの対策を行うものと考えることができる。

(1)不正アクセスの検知手法

あらかじめ決めておいたイベントを検知することで侵入や、侵入の試みを検知する技術を不正検知と呼ぶ。シグニチャマッチングは、不正検知の代表的な手法と言える。

不正検知に対して、あらかじめ決めておいた正常状態からのずれを検知することで、異常を検知する手法を異常検知と呼ぶ。異常検知の多くは統計的な手法に基づくことから、量的な変化を伴うもの(ワーム、プローブ等)は検知できる場合が多いが、量的な変化を伴わない個別の攻撃や、長い時間をかけた攻撃については検知が難しい側面がある。また、異常検知においては、誤検知と、現在何が起きているかを的確に把握することが課題と言われている。

(2)システムとしてのIDS

実験的にIDSを運用する場合は特に配慮する必要性は無いが、本格的な運用を行う場合は、IDSを適切に管理・運用するための仕組みが重要となる。このため、商用IDSの多くは、IDSの管理装置の開発に力を入れており、運用管理面での負担は軽減される傾向にある。

図1 不正アクセス拡散のパターン

■最近のIDS の動向について

ここでは、最近のIDSにおいて、注目すべき動向について紹介する。

(1)誤検知の低減

現在の商用IDSの検知精度は確実に向上しており、誤検知(False Positive, False Negative)は少なくなっている。誤検知を低減させるための手法として、プロトコルアナリシスと呼ばれる手法が注目されている。プロトコルアナリシスは、パケットをプロトコル(SMTP、HTTP、SNMP など)の規格に基づいて解析を行う手法で、解析精度を向上させるとともに、高速なネットワークへの対応を実現している。

(2)新たな(未知の)攻撃への対応

新たな攻撃には、「既知の脆弱性に対する新たな攻撃」と、「未公表の脆弱性に対する攻撃」に分けて考える必要があり、基本的に「未公表の脆弱性に対する攻撃」を検知することはできないと考えるべきである。異常検知(Anomaly Detection)手法で、検知できる可能性もないわけではないが、先に述べたように量的な変化を伴わない攻撃については、通常との乖離を検知することは難しいと考えられる。

一方で、「既知の脆弱性に対する新たな攻撃」を検知する手法は、前述のプロトコルアナリシス手法により対応可能で、既にSQL Slammer、MS Blastなどのワームが出た際に、これを的確に検知した実績がある。

(3)監視ポリシとシグネチャの一括管理

IDSはアンチウィルスソフトと同様に、頻繁にシグネチャ(パターンファイル)やプログラムの更新を行い、併せて監視ポリシを常に最適なものに維持する必要がある。IDSは地理的に離れた場所(データセンタ、支店など)に設置する場合も多いため、リモートからこれら作業を実施できる必要がある。

大規模な管理を想定したIDS システムにおいて、IDSをグループ化し、リモートから一括してこれらの作業を行えるものがある。

(4)監視システムに対するアクセス制限

IDSの運用においては、「イベントの閲覧」、「イベントの解析」、「ポリシの変更」、「バージョンアップ」、「デバイス管理」などを行う必要があるが、これらの操作に対する権限を、アカウントごとにコントロールする必要がある。

また、各部門や支店ごとにIDSを導入した場合、上記操作をIDSごとにコントロールできる必要がある。これも、大規模な管理を想定したIDS システムにおいて、実現されている。

(5)検知から防御へ

IDSによる不正アクセス検知の効果が認知されるに伴い、検知するだけではなく、不正アクセスを自動的に防御したいと考えられるようになっている。従来、IDSの基本的なアクションとして、コネクションの切断による不正アクセスの防御が行われていたが、この手法では、TCPなどのコネクション型の通信しか対応できないこと、また、高速なネットワークでは、リセットパケットが到着する前に攻撃が成立してしまう可能性があるなどの問題があった。

この要求に対するメーカー側の取り組みとして、インライン型のIDSが販売されるようになっている。また、インライン型のIDSには、ファイアウォールの基本機能(パケットフィルタリング、VPN 機能等)を備えたものもあり、ファイアウォールとIDSが急速に接近している。なお、インライン型のIDSには、上記ファイアウォール機能に加えて、アンチウィルス、URL フィルタリング、アンチスパムなどの一般に必要とされるセキュリティ機能を併せ持った、マルチファンクション型と呼ばれるものも発表されている。

■IDSの利用にあたって

ここまで、IDS製品動向をまとめたが、いかにIDSの性能が向上しても、利用者が誤った利用を行っていれば、十分な効果を得ることはできない。ここでは、利用者側がIDSを利用するにあたって、おさえるべき項目について記載する。

(1)IDS導入目的の明確化

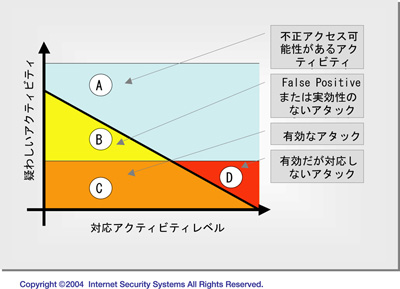

“IDS は誤検知が多くて使えない”という声を聞くことがあるが、このようなケースでは、利用者の使い方に問題がある場合が少なくない。IDSの代表的な使い方として、傾向分析型の使い方と、インシデント対応型の使い方があり、これを適切に使い分ける必要がある(図2参照)。

図2 不正アクセス検知のトレードオフ

(2)運用へのブレークダウン

IDSに限ったことではないが、セキュリティ施策がプロジェクトとして扱われており、導入が終わった時点で利用者の興味が薄れてしまい、運用に対する十分な配慮が行われていない場合が多い。導入を計画する際に、目的とする効果を明確にするとともに、目的を維持しつづけるための運用についても十分に検討し、これを実施する必要がある。

特にIDSの場合は、運用に加えて、インシデントが発生した際のハンドリング体制についても明確にしておく必要がある。

(3)不正アクセス監視のアウトソーシング

不正アクセス監視のアウトソーシングサービス(不正アクセス監視サービス)の普及が進んでおり、IDS製品の売上を超えるビジネス規模になっている。不正アクセスの対応は24時間365日の運用業務であり、これを自組織で全てまかなうことは、コスト的に見合わない場合が多い。また、不正アクセスの対応には高い専門知識が要求されることから、これらの人材を持たない組織においては、外部に頼る必然性が背後にあるものと考えられる。

一方で、監視サービス事業者においても、技術力やサービスの内容に大きな差があることも認識する必要がある。極端な場合、IDSのデフォルトの設定をそのまま利用し、そこで検知されたイベントを、ただ単に顧客に連絡するだけの事業者も存在するが、これでは、自前でIDSを運用しメールでイベントを通知することとなんら変わりがない。不正アクセス監視サービスを選定する場合には、以下の点について考慮すべきである。

・IDSの監視ポリシを独自に設計・運用する技術力はあるか

・イベントが検知された際に、専門家の手による判断が行われているか

・イベントの重要度により、ファイアウォールの設定変更等の防御を実施できるか

・脆弱性や攻撃ツールに対する情報網を持っており、常に最新の動向をフォローしているか

・新たな攻撃や脆弱性に対して、独自に対応できる技術力があるか

一方で、利用者が重要なイベントの連絡を受けた場合、これを適切に判断できることが不可欠と言える。監視をアウトソースする場合においても、先に述べたように、適切な運用が不可欠である。不正アクセス監視サービスは、セキュリティ対策の一部をアウトソーシングしているのであり、対策の主体は利用者側にあることを認識する必要がある。

■まとめ

現在の商用IDSの多くは、十分に実用に耐えるレベルまで成熟してきている。ワーム被害や個人情報の漏えいが問題となっているが、IDSを利用することで、これらのセキュリティ事故に対して積極的な対応を行うことが現実的になってきている。

また、不正アクセス監視サービスも、比較的手頃な値段のものが利用できるようになっているので、社内での運用が難しい場合、これをアウトソースすることで、効果を上げることも可能である。

執筆者プロフィール

高橋 正和(たかはし・まさかず)

インターネットセキュリティシステムズ株式会社

IT企画室 室長(CIO)、エグゼクティブセキュリティアナリスト

● 1999 年7月、インターネットセキュリティシステムズ株式会社に入社。技術部マネージャ、同部ディレクタ、プロフェッショナルサービス部ディレクタを経て2003年4月、IT企画室・室長(CIO)に就任。同年7 月からエグゼクティブセキュリティアナリストを兼務。日本におけるSecurity Operations Center 立ち上げの第一人者( ISSを含めた5社を担当)。CSIRT(Computer Security Incident Response Team)との連携において、最先端のセキュリティデバイスログ分析技術を開発するセキュリティ技術のスペシャリスト。ISS社内においては、セキュリティ施策(ポリシ、技術)の具体的な実装をCIOという立場で実践。NPO日本ネットワークセキュリティ協会(JNSA : Japan Network Security Association)会員(WGリーダー)。

IDS研究WG (ダイナミックディフェンス(2000年)、ホストベースのIDS (2001 年))などを歴任。「ネットワークスペシャリスト試験合格ガイド」(共著、1996年、ビーエヌエヌ)、等、情報処理技術者試験関係の著作複数。 |

|

|

|