|

株式会社アークン マーケティング本部 部長 前田 浩

■未知ウイルスからシステムを防衛する考え方

近年、企業ユーザーからホームユーザーの広範囲にわたり、インターネットユーザーは感染力の強いウイルスによって脅かされ、多大な被害を被り、場合によっては二次感染などを引き起こすことも多分にあった。特に、この1年を振り返って見ると、Blaster(ブラスター)、Netsky(ネットスカイ)、直近では新種のワームであるSasser(サッサー)を新聞、ニュース、雑誌で多く目にしたり耳にしているだろう。場合によっては、実際に被害を受けたケースも多分にあるだろう。中でも、Blaster、Sasserのケースは、脆弱性を狙ったネットワーク型の攻撃もあり、企業への被害は甚大だった。また、Netskyにおいては、ワームとしていまだに多くのユーザーへの被害が蔓延している。もちろんインターネットメールサーバやクライアントPCにしっかりとウイルス対策を施していることで、このようなウイルス被害も軽減できるだろう。ただ、ユーザーもこのようなウイルスが毎日配信されてくると、ある意味ウイルスの存在に慣れてしまい、危機感が薄れたユーザーも多いのかもしれない。特にウイルス対策ソフトを自動駆除の設定にしているユーザーや、ISPが提供するウイルスチェックサービスを受けているユーザーにとっては、ウイルスが発見される度に駆除メッセージを受けるので、コンピュータウイルスが今まで以上に身近に感じていると思う。それほど最近のウイルス侵入の頻度や複雑化は尋常ではないのだ。

このように新しく発見されたウイルス、猛威を振るう感染力、破壊力が強いウイルスも、ウイルス対策ソフトがそれらのウイルスに対して、発見、駆除できるワクチンを持っているからこそ安心をしていられるのだが、もしウイルス対策ソフトがそういった新種のウイルスに対応していなかったら、つまり、新種もしくは「未知」と呼ばれるウイルスが自分のところに送られてきたら…。そういう意味では、決してありえない話ではないのだ。

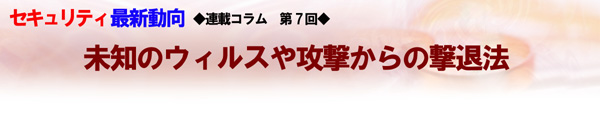

まずは図1を見てもらいたい。これは未知ウイルスが発見されて、ワクチンファイルが配信され、ユーザー環境をも守るまでを時系列に示したものである。ウイルスが実際、世界のどこかで悪意のある人間が新しいコンピュータウイルスを作成し、それをどこかに送り込み、送り込まれた企業などは怪しいメールが大量にとどいたり、ネットワークの調子が悪くなったり、サーバが何らかの問題でシステムダウンしたりする。

ウイルス対策ベンダーに届けられた、不正コード(プログラムファイル)などから、今まで確認されていたウイルスではないウイルス、つまり、「未知ウイルス」と確認され、そして、どのような動きをするのか入念にチェックされ、それに対する最新ワクチンが出来上がり、各ユーザーにワクチンファイル(パターンファイル)が届けられる。

この間、ウイルスによってばらつきはあるが、1時間から数時間かかる。たった、1 時間といえども侮ってはいけない。インターネットメールは、たった数秒で地球の裏側まで届くのは、使っている本人が一番わかっているはずであり、1時間あれば、ウイルス作成者からすれば、十分な時間なのである。そして、その新種ウイルスが届く時間によっても、特に企業ユーザーにとっては大きく左右される。幸いにも夜中にウイルスによって攻撃を受けた企業はクライアントPCを操作する社員等がPC を立ち上げる可能性が低いので、メールを開かれる前にワクチンを更新していれば、被害も最小限にとどめられるかも知れない。しかし、不幸にも日中にそのような攻撃を受けた場合、想像しただけでも恐ろしいことだが、実際にそのような被害にあった企業は少なくなく、またその場合、完全復旧においては、企業規模によっては1日では収まらないこともありうる。この1日で企業にとっては相当の被害コストとなる。よって、「この期間中、ユーザーはリスクと背中合わせ」となるのである。

では、「未知」ウイルスが発生し、ワクチンが提供されるまでの数時間をユーザーはどのように未知ウイルスからの侵入、攻撃から事前に対応すればよいだろうか? 誰もが恐れている脅威であるが、今まではこれといった決め手がなかっただけに真剣に議論されることもなかった。

図1 現在のウイルスワクチンでの対応

■ウイルス感染の現状と対策ポイント

そこで、まずはこれまでのウイルス発生と感染の実情を統計から読み取り、より効果的に未知ウイルスから企業システムを防衛する方法について考えていきたい。

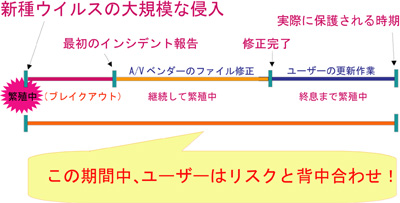

図2を見ていただきたい。これは、独立行政法人情報処理推進機構(IPA)が、毎月コンピュータウイルス・不正アクセスの届出状況をまとめ、Webで公開している(http://www.ipa.go.jp/security/txt/2004/documents/virusfull0406.pdf)。この図はその抜粋である。2004年5月のコンピュータウイルス届出状況によると、1、2月と比べると3、4月は4,000 件を超え、5月の届出件数においては、5,439 件と、2003年の平均届出件数の3倍以上の推移となった。そして、ここ3ヶ月の届出合計は13,479件で、2003年の同時期と比べても平均で約3.5倍となり、感染被害がただ事ではないことがわかる。ただ、もっと知っていただきたいことは、これはあくまで報告ベースであり、氷山の一角に過ぎないということである。実際被害件数の1/10以下とも考えられる。非常に恐ろしいことである。

では、その報告数の中から、具体的にどのようなウイルスが報告されているか? 具体的な種類別の報告数は、W32/Netskyが1,984件の届出が寄せられ、3月から3ヶ月連続で1,000件を超え、今月は2,000件に達しようとしている。このウイルスだけで全体の約36%にもなる。続いて、W32/Bagle464件、W32/Klezが383件となっている。また、動作環境別に見るとWindows/DOS ウイルス(Windows、MS-DOS 環境下で動作するウイルス)が5,223件でなんと全体の96%にもなる。

続いてスクリプトウイルスが134件で3%、そしてマクロウイルス(MS-WORDやMS-EXCELなどのマクロ機能を悪用するウイルス)が24件で1%未満であった。実は、最近かなり気になるのが、スクリプトウイルスが激増していることだ。スクリプトウイルスは、別名「モバイル・マリシャス・コード」とか、「バンダル」などと呼ばれており、Webのアクティブコンテンツで利用されるActiveXや、Java、VBScriptなどを悪用して作成される。メールをプレビューしただけで感染したり、HTML形式のメールやWeb閲覧時に感染や攻撃をするので今後目が離せない。

それでは、これらの報告を受けたウイルスはどのような形で実際感染したのか? 感染経路別件数を見ると、予想通りメールにより感染したケースが最も多く、届出件数の約98%を占めている。また、2004 年の全報告を集計すると未知ウイルス対策のために興味深い数字がいくつも浮かび上がってくる。例えば、感染形体であるが、メールにウイルス感染ファイルが添付されて侵入するものが全体の97%を占め、メールをプレビューしただけで感染したとか、HTML 形式のメールやWeb 閲覧時に感染したという被害は全体の3%であった。

添付ファイルの拡張子は、最も多いのがEXE形式で34%、続いてSCR形式が25%、PIF 形式が18%、ZIP 形式が10%、COM形式が8%、BAT形式が2%、XLS形式が1%であった。これらの多くは実行可能なファイル形式であるため、ユーザーが知らずにファイルをクリックするとウイルスが活動してしまう。

また、ユーザーにファイル形式を気づかせなくするために、最近ではダブル拡張子(拡張子を複数つけてカモフラージュするもの)が多い。例えば、実際はEXE形式なのに、file_name.txt.exe などと長いファイル名と偽の.txt 拡張子を付けておく。メールソフトによっては、添付されたファイル名の表示桁数に制限があるために、長いファイル名であると実際の拡張子である.exe が表示できないので、ユーザーには.txt つまりテキスト文章だと勘違いさせてクリックを促すのだ。集計結果からシングル拡張子は全体の68%あるが、ダブル拡張子はなんと全体の29%もある。

このように、メールで運ばれていくウイルスはいろいろなパターンでウイルスが活動する可能性が出てくる。特に企業ユーザーだと、社内外含め、添付ファイルが普通に送受信されるので、どうしても感染率は高くなる。さらには特定のメールソフトを意識したウイルスであると、より一層感染そして、2次感染といった形でウイルスが氾濫してしまう。では、本当にウイルス対策ソフトを導入するだけで必要十分なのであろうか?

図2 ウイルス届出件数の月別推移

出典:独立行政法人情報処理推進機構セキュリティセンター(IPA/ISEC)

■ゲートウェイでの未知ウイルス検出技術

各ウイルス対策ベンダーのウイルス検出技術について整理してみよう。基本的にウイルス対策ソフトはパターンマッチング方式を利用して既知ウイルスを検出する仕組みになっている。つまり、既存のウイルス情報をデータベース化し、検索エンジンプログラムとそのデータベースファイル(パターンファイルや定義ファイルと呼ばれている)を使って、ウイルスを探し出すのである。利点はウイルス名を表示して駆除機能や情報をユーザーに提供できることである。弱点は、当然ながら解析されていない新種ウイルスと、ファイルにならないワームやスクリプト型のウイルスには効果が弱いことである。一方、未知ウイルス検出技術にはルールベース方式、ブラッドハウンド方式、ヒュリスティック方式などと各社でそれぞれ呼んでいるものがある。これらの検出技術には動的にウイルスの動きをシミュレートするものと、ファイルを静的に分析してウイルスコードを推測する2つのタイプがある。現在においては、これらの技術はクライアントPCで一部実現している技術であって、様々なOS環境として存在するインターネットゲートウェイ上でのウイルス対策ソフトでは、これからウイルスとして発見される、「未知」ウイルスを一網打尽することはできない。

■最後は利用者の心得が重要

そこで、未知ウイルスに対抗できる企業ユーザーでのウイルス対策の全体像は以下となる。

◆対策(1):インターネットゲートウェイ上に確実にウイルス対策ソフトを導入する。ポイントはインターネットメールサーバ、Web サーバ、FTP サーバ(最近では使用許可していない企業もあるが)。これで社外とつながるチェックポイントでの全ての既知ウイルスには対策できる。

◆対策(2):インターネットメールサーバ上のウイルス対策ソフトでは、メールの添付ファイルについて拡張子名を制御できるフィルタリングソフトをゲートウェイに導入する。

これは企業ユーザーの会社ポリシーによっても変わるであろうが、例えばZIP形式を除いたとしても、対策(1)ですり抜けた未知ウイルスの87%をここでカットできる。

◆対策(3):メールの添付ファイルについてダブル拡張子を制御できるフィルタリングソフトをゲートウェイに導入する。これで対策(2)をすり抜けた未知ウイルスのうち29%をカットできる。

また、対策(2)、(3)からわかることは、新たなウイルスが発見されても、パターンファイルや定義ファイルなどのデータベースが更新されるまでの間は企業ユーザーにとっては無防備となりうるので、添付されてくるウイルスには、決まったファイル名+拡張子がありうる。また、ランダムにファイル名をつけられても、こういったメールフィルタリングが可能となる機能を持った製品が必要不可欠となってくる。

◆対策(4):Webから侵入するウイルスにも気をつけなければならない。「Nimda(ニムダ)」のようにポータルサイトのページを改ざんされて、ウイルスファイルを不正にダウンロードさせられるケースもある。特に未知の段階であれば、そういった際に、一時的にポータルサイトへのアクセスを停止する必要も考えられる。企業ユーザーとすれば、そういったWebフィルタリング機能も重要な要素となる。

◆対策(5):未知ウイルス検出ソフトをゲートウェイに導入する。つまり、今後より脅威となるスクリプトウイルスとなる「モバイル・マリシャス・コード(悪意のあるコード)」を検出できる能力が必要となってくる。いわゆる「未知」ウイルスを不正プログラムとして、能動的(プロアクティブ)に検出できる能力を持った製品を積極的にゲートウェイ上に導入することが、企業ネットワークを守る必要不可欠の対策になる。

もちろん、大前提ではあるが、ネットワーク管理者の心得として、普段からWindows であれば「Windows Update」機能を利用してセキュリティホールを解消しておくことは、新型のワームに対する最適な対抗手段である。これは、また企業ネットワークにおいても同様で、いままで管理者たちは、OSやネットワークシステムに対するパッチといった修正プログラムを安易にアップデートすることに、非常にナーバスであった。しかし今後は、企業ネットワークを未知ウイルスなどから安全に保ち、企業ネットワークを稼動し続けるためには、積極的なアップデートが重要なポイントになる。未知ウイルスを対策するためのユーザーの心得としては、不審なメールは開かないということを再度肝に銘じてもらいたい。件名が英語のメールや知らない送り主から届いたメールには特に注意する必要がある。

また、企業ユーザーでは積極的な社内教育の導入も肝要であり、場合によっては、社内ウイルス感染が起きた場合でも、迅速に対応できる体制を敷くことは企業にとっては大事なことである。

*(1)〜(5)のソリューションとして、世界で唯一、ゲートウェイでの未知ウイルス検出技術において特許を取得しているFinjan社の「Vital Security」がある。

|

|

|