|

日本ルーセント・テクノロジー株式会社 テクノロジー&ソリューションズ

プロダクト・マーケティング・マネージャー 片岡 洋一

■VPN ファイアウォールにマネージド・ソリューションが求められる理由

企業ユーザーにおける必要性

昨今の企業ネットワークにおいては、ADSLやFTTHに代表されるような常時接続型のブロードバンド回線の普及に伴い、企業内、特に地方の支社や支店、さらには営業所などの拠点においても、これらブロードバンド回線を利用してのインターネットVPN による企業ネットワークの構築が著しく増加してきている。インターネットVPNの構築に伴い、VPN ファイアウォール製品の導入へ向けての動きが加速する一方で、企業の支社、支店、営業所などの拠点には、残念ながらセキュリティ管理者やネットワーク管理者が不在であるケースがほとんどであることが現実である。セキュリティ製品は導入すればすべての問題が解決されるわけではなく、その時々の環境や状況に応じて、スキルを有する管理者によって常に管理され、メンテナンスし続けられることが重要だ。例えば、インターネット上で新種のウイルスやワームが発生したことにより自衛手段を講じることが迫られるような場合、または、外部からの新たな手法によるアタックであると判断された場合などには、企業内の多くの拠点に設置したVPN ファイアウォールを瞬時に効率よくチューニングすることが求められる。このように、複数の拠点を有する企業内でVPN ファイアウォール製品を導入する際には、セキュリティ管理者およびネットワーク管理者不在の拠点に対し、その導入をいかに円滑に行い、効率よく運用・管理し、セキュリティレベルを保つかが大きな課題となっている。

キャリア/ISP/MSPにおける必要性

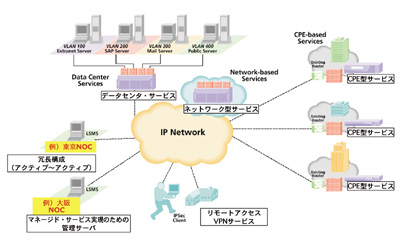

企業ユーザー自らが、自らのリソースによってVPNファイアウォールの運用管理を行うのに対し、昨今ではキャリア/ ISP/ MSPなどによって提供されるマネージド・セキュリティ・サービス、すなわちネットワーク・セキュリティのアウトソーシング・サービスが注目されている。セキュリティ製品の運用・管理には専門的知識が要求されることが多く、自社のリソースだけではそのすべてをまかないきれない場合に活用できる有効なサービスだ。昨今ではVPNファイアウォールの導入から運用、管理、レポートまでを、専門的知識とスキルを有するスタッフによって行うサービスが人気を呼んでおり、セキュリティ管理者や技術者が不足している企業ユーザーにとっては朗報であるといえるだろう。キャリア/ ISP/ MSPが商用サービスとして提供するマネージドVPN ファイアウォール・サービスのインフラとなる製品については、キャリア・クラスの製品として、数多くの顧客企業の拠点に対し、その導入をユーザーに負担をかけることなく円滑かつ迅速に行うことができるようなシステムであること、サービスの対象となる全拠点を効率よく一元運用・管理できるシステムであること、また、万が一の障害発生時には代替機との置き換えが迅速に行えること、などが求められている。

図1 マネージドVPN ファイアウォールのサービス・アーキテクチャ

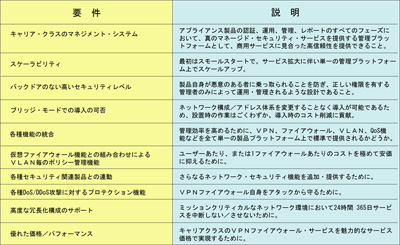

■マネージドVPN ファイアウォール・サービス向け製品に求められる要件

現在、市場には各種のVPN ファイアウォール製品が出回っているが、ここではマネージドVPNファイアウォール・サービスの実現を念頭に、そのインフラとなるVPNファイアウォール製品に求められる要件のいくつかについて考えてみよう。

管理性

真のマネージドVPN ファイアウォール・サービスを実現するためには、管理者側から見た際にその管理対象となるアプライアンス製品自身が、管理者によって正しく認証されたものであり、正しい権限を有する管理者のみによって、セキュアな状態で常時運用管理できる状態にあることが必要だ。管理性に関する主な要件は次のとおりである。

・管理対象となるアプライアンス製品、および管理サーバ側の双方に冗長メカニズムが搭載されていること

・最低限のリソースで、多数のアプライアンス製品を迅速にアップデートできる機能が搭載されていること

・各ファイアウォールから生成されるログを一元的に管理・解析できるキャパシティとパフォーマンスを有すること

・優れたレポーティング機能およびアラート通知機能が搭載されていること

サービス性/メンテナンス性

ユーザーの宅内にVPNファイアウォール・アプライアンスを設置する、いわゆるCPE型サービスを展開する場合には、ユーザーに負担をかけることなく、いかに簡単かつ迅速にアプライアンス製品を設置することができ、サービスインまでの時間を短縮することができるかが、サービスを成功に導くためのキーとも言える。これを実現するためのひとつに、アプライアンス製品がネットワークに対しブリッジ・モードで設置できるかどうかがあげられる。ブリッジ・モードでの設置が可能であることにより、ネットワークのアドレス変更および再構築が不要となるばかりでなく、設定のために専門のエンジニアを現場に派遣することなく、簡単にアプライアンスの設置を行うことができるのだ。また、アプライアンス設置後は、センターの監視サーバとの間で通信が開始され、必要なセキュリティポリシーがセンター側からダウンロードできるような仕組みがサポートされていることも重要である。従来の一般的なファイアウォール製品の場合、多数の拠点に配備する複数台のファイアウォールの設定作業を行う際には、複数台のファイアウォールを1 ヵ所に集めて、製品1 台1 台のコンフィグを個別に設定し、その後各拠点に向けて発送するか、あるいは、各々の配備拠点にエンジニアを出張派遣させ、その場で設定作業を行うといったことが必要であった。このような作業では、人件費および出張費が発生し、設定までに時間がかかることに加え、人為的な設定ミスも発生しがちだったが、必要なセキュリティポリシーをセンター側から一斉にダウンロードできるような仕組みを用いることにより、これらの諸問題を解決することができるのである。

高可用性

データセンターなど、ミッション・クリティカルなサイトにおいては、すべてのネットワーク機器は24時間365日安定稼働し続けることが要求され、VPN ファイアウォールにおいても万が一の障害発生時に備え、高度な可用性が求められている。VPN ファイアウォールにおいて冗長構成を行う際には、その製品上において、障害を監視できるシステムであること/障害を検出できるメカニズムが搭載されていること/フェイルオーバー発生時には通信経路を瞬時に切り換えることができること/フェイルオーバー・ペア間においてTCPセッション情報、およびIPsec鍵情報などを引き継ぐメカニズムが搭載されており、セッション断なく瞬時にフェイルオーバーが発生すること、などが求められる。UNIX などの汎用OS をプラットフォームにするVPN ファイアウォールの二重化においては、マシン自体の冗長構成の知識が必要であったり、フェイルオーバーにかなりの時間を要したりする製品もある。また、冗長構成を組むことが可能な場合であっても、フェイルオーバー・ペア間でセッション情報がうまく引き継がれず、フェイルオーバー発生後に通信が途切れてしまう、あるいはフェイルオーバーに長時間を要するためタイムアウトを招き、セッション情報や鍵情報がうまく引き継がれない場合もあるため、製品の導入の際には、周辺の機器(レイヤー2 スイッチなど)も含め、十分な検証を行うことが必要だ。また、市販のVPN ファイアウォール製品の中には、小規模拠点向けの製品では冗長構成機能がサポートされないケースもあるようだが、可用性・信頼性を高めるためには、たとえ小規模拠点であっても冗長構成機能は不可欠な機能なので、全製品ポートフォリオを通して必要な機能が機種間で隔たりなく均一に提供されていることも重要である。そして、冗長構成を実現するためには、製品によっては別売りオプション扱いとなる場合もあるので、機器ベンダーとの確認が必要だ。

ローコストで多くのユーザーに対しサービスを提供するための実装

物理的に1台のアプライアンス製品の内部に、論理的に複数個(数十〜1,000個)のファイアウォールを構築する機能を「仮想ファイアウォール機能」と呼んでいる。iDC(インターネット・データセンター)においては、多数の顧客のサーバをセキュアにホスティングする必要があるが、仮想ファイアウォールとVLANをマッピングすることにより、1台のアプライアンス製品で、データセンターに収容されている複数の顧客のサーバに対しVLAN毎に異なる仮想ファイアウォールを割り当て、その各々に対し異なるセキュリティポリシーを与えることができるのである。これによって、ユーザーあたり、または1ファイアウォールあたりのコストを極めて安価に抑えることができるため、低コストで多くの収益を得ることに貢献している。また、キャリア/ISP/MSPが提供するマネージド・サービス環境下においては、サービスを網側で透過的に提供することができるため、ユーザーに対し負担をかけることなくサービスを提供することができる(後述の「ネットワーク型サービス」を参照)。

VoIP環境への対応

VoIPの本格導入期を迎え、昨今では多くの企業ユーザーがVoIP の導入を検討している。VoIP ではSIP(Session Initiation Protocol)が広く採用されているが、ファイアウォール製品によってはSIP トラフィックを通過させるにあたり、RTPパケットを正しく認識できなかったり、SIPのNAT越えができないなどのさまざまな機能的制約が見受けられたりするケースがある。通信事業者、およびISPによって提供されるIPセントレックス型のVoIPサービスが広がりを見せる中、SIPおよび各種のマルチメディア・トラフィックをセキュアにやり取りするために、IP セントレックス環境と親和性が高い、一元管理性に優れたマネージド・サービス向けのファイアウォール製品を検討することも一考である。

図2 マネージドVPN ファイアウォール・サービス向け製品に求められる主な要件

■マネージドVPNファイアウォール・サービスにおけるネットワーク設計

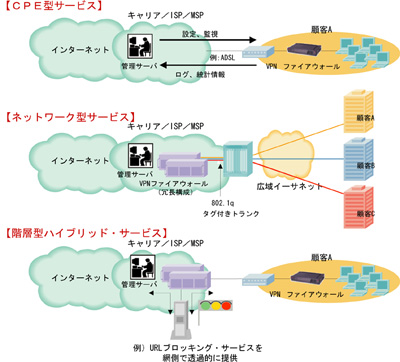

CPE型サービス

今日の最も一般的なマネージド・セキュリティ・ソリューション。企業サイトに配置されたVPN ファイアウォール製品は極めて高レベルのセキュリティを実現するばかりでなく、サービス提供者、およびユーザーの双方にとって費用対効果の高いアーキテクチャである。

ネットワーク型サービス

ネットワーク型サービスとは、キャリア/ISP/MSPのバックボーンに集合型のファイアウォール機器を設置し、VLANでユーザー毎に独自のセキュリティポリシーを設定することにより、網側でセキュリティ・サービスを提供するものである。これは、バックボーン側に集合型ファイアウォールを導入し、同製品が提供する仮想ファイアウォール機能によって1台の製品で多数のファイアウォールを論理的に構築し、さらにVLANと組み合わせることにより、ユーザー毎に独自のセキュリティポリシーを提供することを可能にするものである。このように、1台のファイアウォールを複数のユーザーでシェアすることから、「共用型ファイアウォール・サービス」と呼ばれることもある。ファイアウォールの運用・保守、セキュリティ管理は全てキャリア/ISP/MSP側で行われるため、ユーザーはセキュリティ・サービスを網側から透過的に享受することができる。また、VLANとの組み合わせにより、ユーザー毎に異なるセキュリティポリシーを提供できることから、広域イーサネット網との親和性にも優れている。本サービスの利点は1)企業ユーザー宅内にVPN ファイアウォール機器を設置することに伴う作業を回避できること、2)1 ユーザーあたりの機器コストを極めて低く抑えながらも、高度なセキュリティ・サービスを提供できる点にある。

図3 マネージドVPN ファイアウォール・サービスにおけるネットワーク設計

階層型ハイブリッド・サービス

CPE型サービス、およびネットワーク型サービスを組み合わせて使用し、高度なファイアウォール機能、および拡張性に優れたセキュリティ・サービスの両方を提供することができる。CPE型のファイアウォール・サービスにネットワーク型サービスおよびその機能を組み合わせることにより、費用対効果の高いファイアウォール・ソリューションがもたらされる。

■最後に

日本ルーセント・テクノロジー(株)が提供するVPN ファイアウォールBrick ファミリ製品は、その設計思想において当初から真のマネージドVPN ファイアウォール・サービスをローコストで実現できるように作られている。LSMS(Lucent Security Management Server)は、アプライアンス製品であるBrickのインストレーション、認証、運用、管理、レポーティングのすべてのフェーズにおいて、真のマネージド・セキュリティ・サービスを提供する管理プラットフォームとして動作するものである。さらに、現場におけるインストレーション作業を極めて簡素化しているため、ネットワーク管理者不在の地方の拠点に対しても製品を簡単に導入することができ、サービスインまでの時間を短縮することができることに加え、導入後の運用・管理についてもセンター側からリモートで行うことができる。

|

|

|