|

株式会社テリロジー プロダクトマーケティンググループ 亀山 商太郎

■止められない無線LAN

家庭におけるブロードバンドの普及、トレンディでコストパフォーマンスのよい無線LAN製品の登場は、この寒い時期でも「こたつとみかんでインターネット」といった大変便利なライフスタイルを生み出した。Wi−Fi 対応のノートパソコンが1台あれば、わざわざデスクトップパソコンの置いてある部屋に行かなくても、高速なブロードバンドが楽しめる。この利便性の魅力は、一度見たら離れられない大型のプラズマハイビジョンテレビのようなものかもしれない。まだ我が家のブロードバンドを無線化していないという方も、無線LAN はあると便利ということをうすうす感じているのがそのほとんどのはずだ。こういった家庭でも使える無線LAN のライフスタイルは、はやり物好きのビジネスイノベータ−にモビリティを与え、NTT グループ各社などがサービスしている公衆無線LAN サービスも緩やかながらサブスクライバーを増やしている傾向にある。

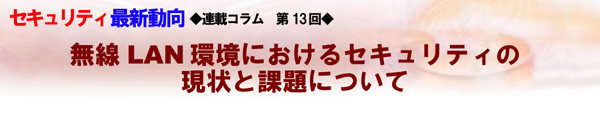

賑わいを見せる無線LAN だが、企業における無線LANの採用は、家庭における無線LANの普及スピードと足並みがそろっていない。これは、アクセスポイントのサービスエリア内であれば、盗聴するまでもない「傍聴」できてしまうという、利便性とは裏腹の厄介なセキュリティ上の問題が無線LAN に存在しているからだ。また、802.11 はもともと複数のアクセスポイントをたてることを想定していなかったといった指摘もある。一般家庭で使われる無線LANは、1台のアクセスポイントと数台のクライアント接続のセキュリティを保つ程度でよく、「WEP」や「MAC アドレスフィルタリング」などといったプライバシー対策が一般的だ。

しかし、企業や団体における利用では、複数のアクセスポイントの設置とその運用管理が伴うわけで、こういったWEPやMACアドレスフィルタリングには、運用管理面からくる脆弱性が否めない。WEP は、もともと合言葉程度のもので家庭のようにごく一部の人間にしかわからないものならまだしも、数多くの従業員がいるケースでは合言葉自体がセキュリティとして機能しないため実効性がない。また、1台1台のアクセスポイントの設定の煩雑さからくる設定ミスや、せっかく正しく個々のアクセスポイントを設定しても、アクセスポイントそのものの物理的な盗難が1個あった場合に、登録したMAC アドレスが全て漏洩し、その日からセキュリティ対策としての意味がなくなるといった問題点が如実となったためだ。近年になり、アクセスポイントを一元管理するワイヤレスLAN スイッチ、サービスコントローラータイプのTHIN-AP と呼ばれる部類のソリューションが登場しているので、こういった事例への対策手段は既に用意されているが、やはり、家庭用の無線LAN 機器をそのまま企業向けに使うにはリスクが伴うことを再認識したい。無線LAN 技術の進歩は足が速く魅力的な製品が続々登場しているが、はやる気持ちを抑え、無線LAN インフラの施設にはセキュリティの視点から何ができでるかということを何よりも先に考えるのが賢明だ。

図1 場所を選ばないビジネススタイルはもはや必須。

安全なセキュリティと容易な利便性の両立は可能か?

■無線LAN だけでないセキュリティ対策

我々がセキュリティコンサルティングをしているとよく耳にする声がある。無線LAN はセキュリティ面で不安がある。そこで社内での無線LAN は、いままで禁止してきた。

しかし、利便性を知るユーザーからの要望も強い。いつまでも禁止していたら、とうとう自分の家で使っているのと同じアクセスポイントを勝手に設置して使うユーザーが出てきた。おそらくこういった隠れた無線LAN 利用者が社内に散在していると思われる。こうなったら、情報セキュリティの観点からも、早く、簡潔に対策を打ちたい。もちろん、安いコストで導入・手間をかけず自由度の高い運用をしたい、というものである。そして、さらに興味深いのが、そのコンサルティングをしている会議室の中で、無線もさることながら実は有線もこのままではいけないと思っているという声だ。便宜上、会議室や接客室に有線LAN の口を用意しているが、セキュリティ無しの24 時間サービス状態になっている。信頼できるものが常にそばにいればいいが、早朝の掃除の時間などの隙に、第三者から不用意にネットワークに侵入されないようにしたい、というものだ。セキュリティ対策として不用意なポートは露出しないという運用方針から余計なイーサーネットの口は取り外すようにしていたが、最近導入したIP フォンの電話機に用意された口がどうしても残ってしまった。この対策を行いたいという相談もある。こういった無防備なネットワークポートが、無線LAN になると電波の届くサービスエリアの範囲だけ広がることを懸念していたわけであるが、実は既存の有線ネットワークに関しても同じ対策が必要であるということを、無線LANの導入検討に入って再認識したことになる。

■先延ばしにできなくなってきたセキュリティ対策

無線LAN の社内利用は禁止というのもセキュリティポリシーであるが、無線LAN はさておき、セキュリティポリシー全般を明確にして社内で公開、規定しているところは少ない。セキュリティポリシー策定・改定がなかなか進んでいない不安に駆られつつ、実は、そのポリシーを規定する責任の所在がはっきりしていないのがもどかしいところであり、ネットワーク管理者が今ひとつセキュリティ対策に踏み込んでいけない一因のようだ。しかし、個人情報保護法などの機運を考えると、情報漏洩対策としてネットワーク周りの対策をあらかじめしておきたい。ISMS / BS7799などを基準としたい思いもあるが、社内にセキュリティポリシーが規定されるまでに時間がかかりそうで、セキュリティポリシーの策定作業と平行して対策を打つ、というのが、これから多く見られる傾向になるだろう。ここで、セキュリティを採用するにあたって無難な採用基準がひとつある。標準化された規格をできるだけ採用するということだ。独自のセキュリティ方式を採用した場合、もし万が一セキュリティ上の脆弱性が見つかった場合には、その対策はその開発元に頼らざるを得なくなる。競争の激しい無線LAN マーケットにおいては、倒産、吸収合併などの心配もさることながら、未知の問題に対しての対応能力に自社のセキュリティポリシーをゆだねることにつながる点はリスク要因だ。こういた観点から、とくに無線LAN のセキュリティにおいては、802.1X/EAPとWi−Fiの規格をまず採用するとよいということをお勧めしておく。WEPの脆弱性が指摘された時に、Wi−Fiアライアンスがいち早くアクションを起こし、WPA(Wi-Fi Protected Access)の策定に入った点は信頼に値する。

■システムのセキュリティからネットワークのセキュリティへ

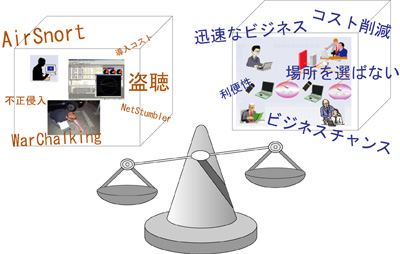

サーバやクライアントPCなどのシステムに対するセキュリティも大事だが、それよりも、情報基盤の神経であるネットワークに不用意に入らせない対策がまず必要だとして、国際標準規格である802.1X は、しばしば話題に上がってきた。アーキテクチャもさることながら、RAIDUSの採用により、全てのアクセスログを詳細に記録することができるので、何かあったときへの対応の証明も然り、何もなかったことの証明(フォレンジック)ができるといった点も理由のひとつといえよう。そこへ、2003年8月からWi−Fiアライアンスが掲げたセキュリティ方式であるWPAが、802.1X/EAPを希求したことにより、有線・無線LANにおける統合ポートセキュリティの対策として、802.1X / EAPアーキテクチャの採用がさらに加速した。このWPAは、無線通信区間のプライバシーを強固にするセキュリティ方式で、RC4を採用したWPA、802.11i をそのままWi−FiブランドにネーミングしなおしたWPA2 がある。両者の主な違いはセキュリティ強度でありWPA2 の方がRC4のかわりにAES を採用した分上位のセキュリティをもたらすが、今のところはまだ802.1X / EAP と組み合わせればWPA でも十分セキュリティが保てる。このWPA / WPA2にはパーソナル版とエンタープライズ版があり、企業・団体利用においては、エンタープライズ版が推奨となっている。無線LAN機器の選択にあたっては、Wi−Fiの認定機関で認証されたWPA/WPA2対応製品を購入するのがいいだろう。WPA対応とうたっていても独自に製品検証をしただけで実際に機能しないものがあるので注意が必要だ。正規の対応製品は、www.wi-fi.orgのサイトから検索できる。

■Wi-Fi Protected Accessと 802.1X/EAPのアーキテクチャ

無線LANの通信区間の強度を保つために用意された規格がWPA / WPA2 であり、802.1X / EAPは、主にユーザー認証のために活用される。一般家庭で利用されるWPA /WPA2 ホーム版は、ネットワークに入るのはその無線LAN機器を持っているユーザーであるとあらかじめ想定してしまうので、認証の必要性に重きをおいていない。ただし、企業における無線LANにおいては相互認証という考え方が大切なポイントとなる。正しいユーザーだけが、正しいネットワークに入ることを許可されるわけだ。例をあげよう。

無線LAN の電波は思ったよりもサービスエリアが広いことが多い。自分の会社の無線LAN アクセスポイントに接続しようと思っても、近隣のオフィスに設置された無線LANのアクセスポイントに接続を試みてしまう可能性もあるのだ。

間違って接続したならまだしも、これが悪意のあるものが意図的にアクセスポイントを近隣に設置し、ID、パスワード、バイオメトリクス認証のコードなどを搾取することがあってはてはならない。自身が正しいユーザーであるということをアピールすることも大事だが、これから自分が入るネットワークが正しいネットワークであるということを確認する、相互認証のプロセスが企業/団体における無線LANの接続にあたってはとても大事なことなのだ。802.1X /EAPのアーキテクチャで、相互認証をサポートしているプロトコルを採用するとそういった問題を解決できる。最近主流であるEAP−TTLS、EAP−TLS 等といったEAPプロトコルは、PKIとトンネリング技術を採用しており、IPの接続がされる前に通信ができる認証プロトコルなので、セキュアな認証が可能となる。

図2 一般的な802.1X / EAP のアーキテクチャ。

WPA/WPA2 により通信区間のプライバシーを保護。

802.1X/EAP を併用し相互認証を行う。

■公衆無線LANにおける802.1X/EAP

公衆無線LAN においても、802.1X/EAPの採用は効果的である。今後はブラウザ認証にとって代わる、または、補完するものとしてさらに普及が見込まれる。無線LAN クライアントソフトによっては、公衆無線LAN での802.1X /EAP認証と同時にIP−SECにより自動的に会社内に設置されたVPNサーバに接続してくれるツールが発売されている。

無線LANセキュリティを802.1X/EAPで確立している企業ユーザーが、公衆無線LAN 事業者と契約することで、近隣に接続可能なネットワークがあれば、ユーザーが設定の煩雑さを意識することなく、公衆無線LAN サービスエリアからのモビリティを活用できる。

■公衆無線LANサービスをもっとホットに

無線LAN市場の牽引役として今後期待されているのは、ビジネスユーザーである。時間に追われるビジネスマンにとって、場所を問わずセキュアなネットワークインフラを活用できるのは大きなメリットだ。しかし、こと無線LANの導入当事者にとっては、無駄にコストと維持費をかけるのではないかという心配がたえなかった。802.1X/EAPは、既存のネットワークをそのままにオーバレイ方式で導入できる点が魅力だ。また、場所や接続形態(有線・無線・公衆無線LAN サービスエリア)にこだわらず、同じセキュリティ対策でネットワークインフラを活用できる点は、ユーザービリティへの配慮の面からも評価でき、ビジネスユーザーがもっと公衆無線LAN に触れるための一助になると期待できる。今後登場が予想される802.1n(100Mの無線LAN)、標準化はまだされていないが、ギガビット無線LAN もテクノロジーが台頭してきている。こういった新しいテクノロジーの登場に際しても、802.1X/EAP は、息の長い当面有効なものとして期待されている。エンタープライズにセキュアでホットな無線LANライフを提供することにより、市場をもっと活性化したいものだ。

|