|

東京エレクトロン株式会社 コンピュータ・ネットワーク事業部 ネットワーク営業統括グループ

ソリューション開発グループ 水本 真樹

■注目される検疫ネットワークとエンドポイント・セキュリティ

「セキュリティの要件を満たしている端末だけネットワークに接続させる」―たったそれだけのことのようにも思えるが、インターネットをはじめとするオープンなネットワークでは、この条件を満たすためのさまざまな仕組みが必要となる。

個人認証を例に取ると、リモートVPN接続やファイアウォール認証、LANスイッチへの認証ログインなどの仕組みは、ユーザー名とパスワードなどを使用し「本人しか知りえない情報を知っている」ことを「本人である」ということと関連付け、個人認証が得られたとしてネットワークへの接続性を提供するという仕組みである。この場合、パスワードや個人を識別するための手法に十分な強度が確保できた場合には「本人である」ことは保証される。

このことと認証された本人が使用している「端末がセキュリティの要件を満たしているか」―特にウイルス対策や最新のOSアップデート、パーソナル・ファイアウォール設定などの社内セキュリティ規定を怠りなく実施しているかというコンプライアンスの観点とは必ずしも一致しない。

こうした問題を解決するために検疫ネットワークソリューションの仕組みが今注目されている。これはネットワーク接続前に端末のセキュリティ要件をチェックし(検疫)、場合によっては接続制限を行い(隔離)、強制的にチェック項目を適用させて(治療)、さらに、認証が得られた場合に接続を許可する仕組みである。

■これからの情報システムセキュリティ対策

ウイルスの進化・高度化により深刻な被害が瞬間的に広がる危険性や、ワームによる情報漏えいの危険性のある時代になってきている。そもそも情報システムに与えるインパクトの大きな制度改正として、「個人情報の保護に関する法律」の制定があげられる。本法律は2003年5月23日に成立し、2005年4月から全面施行される予定となっている。

これに伴い、情報漏えい対策の実施・監督が義務付けられるため、情報資産管理体制の確立・情報漏えい防止システムの構築が必須になってくる。企業は具体的な措置として、データの漏えい対策のセキュリティシステム・機器の整備や責任体制の確保を行うよう政府の指針として義務付けられている。もちろん組織は、内部で使用するコンピュータにポリシーに従うよう勧めている。にもかかわらず社員が社外への持ち出し、持ち込みを行うPCのLAN接続時や社外PCからのリモートアクセスを行うコンピュータは、依然としてネットワークに相当のリスクをもたらす場合がある。

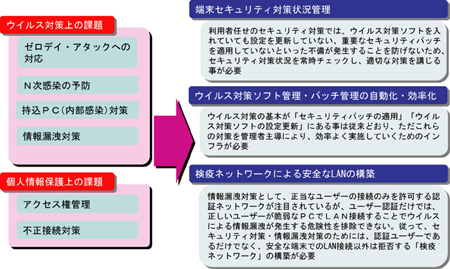

このため情報システムに対して、検疫ネットワークをはじめとする次頁(図1)に示すような具体的な対策を取ることが急務であると言える。

図1 ウイルス対策/個人情報保護法への対応を考えた情報システムセキュリティ対策

■実現を難しくする検疫ネットワークの課題

現在、検疫ネットワークの仕組みは多くのベンダーが提供している。そのため、検疫ネットワークといっても実現方法はさまざまである。但し、この検疫ネットワークの仕組みを考えた場合に、その実現を難しくしているいくつかの課題がある。

本稿のような検疫ネットワーク記事の多くは、その隔離方式(*1)に注目してその違いを解説しているものが多いため、ここでは大きく割愛したい。隔離方式はソリューションベンダーや開発元の製品戦略上の思惑が大いに絡んでいるということを留意して見極めていただきたい。むしろあまり多く比較、紹介はされていないが、ユーザビリティの観点からWindows ログイン時のシームレスな接続や、ユーザー教育、コンプライアンスの観点からパッチ管理や各ウイルスソフトの自動更新・強制機能や治療メッセージ、お知らせ表示機能なども見逃すべきではない。また管理者のTCOの観点から、PCのハードウェア、ソフトウェア管理、Active Directoryなどのディレクトリ情報やユーザー認証との連携、履歴管理やパッチ適用状況の表示など重視すべき点は多い。

さらに、検疫ネットワークの仕組み自体が標準化を進めていっている途上で不完全な点が多い。それは、コンピュータ、ネットワーク、新旧OS、ウイルス対策ソフトウェアやクライアント設定の連携などの考慮点が非常に多岐にわたるためである。

例えば、多くの製品で採用されている802.1x認証との連携であるが、筆者の知る限り、既存のネットワークに802.1x認証が現時点で導入されている組織は極めて少ない。

このため、ネットワーク構成の大幅な変更や他の方式と組み合わせない限りは、さまざまなネットワーク構成への対応や拠点数が多くなった場合などへの拡張性等に問題が残る。このように検疫ネットワークを導入するためには、乗り越えなければならない課題が多く存在する。

* 1 :隔離方式としては、主として(1)認証スイッチ方式、(2) DHCP方式、(3)パーソナル・ファイアウォール方式、(4)ゲートウェイ方式に分類される。

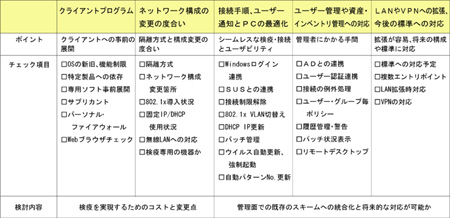

■検疫ネットワークを選択する5 つのポイント

1.専用クライアントプログラムが必要か

組織にはさまざまなクライアント環境とLAN 環境、ネットワーク環境が存在している。クライアントのOSのバージョンや多岐にわたるウイルス対策ソフトウェア、パーソナル・ファイアウォールなどは主要なものだけでも10種類以上は存在し、その組み合わせも多い。特定のベンダーやウイルス対策ソフトウェアに依存しないか、また古いOSをサポートしていない製品や、機能が制限されているケースがないか注意が必要である。また、検疫を実現するためのクライアント端末に特別なソフトウェアやサプリカントソフトウェアをあらかじめインストールすることが必須になるケースがある。このようなエージェントソフトウェアを事前に展開して検疫ネットワークを構築しておくことが必須になることや、パーソナル・ファイアウォールや関連するポリシーサーバが必要となるなど、実現のハードルが高くなる。

製品によってはWeb ブラウザによる端末セキュリティ・チェックや認証が可能で、クライアント端末に対するエージェントプログラムの導入を必須としない。

2.ネットワーク構成の変更や検疫専用の機器を必要とするか

そもそも組織のLAN はオープンな仕様で構築されているため、LANを構築するスイッチングHUBやL2/L3スイッチ、ルータなどのネットワーク機器、また固定IP、DHCP、802.1xなどの認証方式を統一していくのは困難な点も多い。導入が進む無線LAN環境への対応も検討せざるを得ない。

これに対し、検疫ネットワークを実現するために専用の検疫ネットワーク用機器を導入するというのも一つの選択肢ではある。検疫ゲートウェイ方式の多くは固定IP アドレス体系やDHCP体系、802.1x環境のいずれにも適用可能なため、既存のネットワークの設定を大きく変更することがなく、導入が容易である。特にNTTデータ先端技術のNOSiDE 製品(※ 2)は、ジュニパー社NetScreenセキュリティアプライアンスが持つファイアウォール/ VPN機能と検疫サーバとの組み合わせにより検疫ネットワーク環境を構築するため、検疫専用の特殊な機器の設置が不要となる。

この場合はゾーン単位での検疫となるため、隔離の度合いでは認証スイッチによる検疫よりは劣るが、拠点毎の検疫やサーバゾーンへの検疫など、導入の容易さを優先させ、検疫ソリューションとファイアウォール機能、VPN 機能と連携してあらゆるネットワーク環境に適応し、検疫ネットワークの導入負担を大幅に軽減することが可能である。

*2:http://noside.intellilink.co.jp/

3.既存接続手順との連携やユーザーへの通知とPCの最適化が可能か

隔離方式が802.1x 方式やDHCP方式の場合、VLANの切り替えやIPアドレスの更新にまつわるネットワークの接続障害など、管理者泣かせの構成となるケースがあることをある程度覚悟しなければならない。OS の起動後やログイン後にユーザーに追加の操作や再度認証の入力をさせる煩わしさが発生することもある。理想的には、ユーザーには検疫と接続はわからないうちに完了しているのが望ましい。

ほぼ全ての製品ではセキュリティ対策に不備のある端末で接続しているユーザーや、不正なアカウントで接続を試みるユーザーに対しては、検疫の端末セキュリティ・チェック機能と隔離を行う機器等の認証・ネットワーク制御機能の連携により、検疫エリア以外への接続を拒絶する。ここからは製品により違いがあるが、セキュリティ対策に不備のある端末に対しては、SUS サーバ等と連携したパッチの自動適用やウイルス対策ソフトの強制起動、ウイルス定義ファイル自動更新作業を強制的に実行させることが可能な製品もある。これに対し、別途資産管理やインベントリサーバとの連携が必要となる製品があるので注意が必要である。

そもそも言い方は悪いが、認証機器のおまけの機能で実現されているのか、統合化された管理サーバが機能を提供しているのかの違いにより機能性に大きな違いが出てくる。

検疫結果をタスクトレイのアイコンの色の変化やポップアップウィンドウで表示する機能や、検疫がNGの場合には最適化指示や管理者からのお知らせをポップアップさせる機能は管理者、ユーザーの双方のユーザビリティを向上させる。

4.既存のユーザー管理との連携、資産管理、インベントリ管理に対応可能か

ユーザー/マシン単位で接続許可・拒否を設定することにより端末のセキュリティ状態によらず,接続を許可・拒否することも場合によっては必要となる。同一組織内であっても開発部隊など事情がありパッチが適用できない、OSの更新状況が異なる、などのユーザー毎の例外条件やグループ毎のポリシーの適用ができることが望ましい。

管理者向けのセキュリティ対策状況の一元管理機能、例えばPCごとのセキュリティ対策状況一覧、パッチ指定による抽出、セキュリティ不備ユーザーへの警告メール送信、リモートデスクトップ接続などの機能も管理者には助かる機能である。これらは資産管理、インベントリ管理機能とともに提供される製品に多く見られる。

5.LANの拡張やVPNの対応、今後の業界標準への適応が可能か

認証スイッチ方式では、主としてPCのIPアドレス取得時に検疫を行うため、PCと認証スイッチ間に別の機器が存在している場合や、無線LAN 環境の多く、特定のネットワーク接続のみに検疫を適用する、VPN 経由に検疫を実施するということができない。このためLANの拡張時に適用が容易かどうかは注目すべきである。

今回はLAN 環境における検疫ネットワークに主眼をおいて紹介したが、ファイアウォール/VPN(IPSec)製品、リモート接続PCのためのSSL-VPN製品などでは、社外から社内へ接続させる際に検疫が実現できる製品もリリースされてきている。こうしたPCの社内外の複数のエントリポイントに適用できるような製品が望ましい。ゲートウェイ方式はこうした点で、さまざまな環境で導入が容易なシステムであるいう特徴を持つ。検疫ゲートウェイを本社−事業拠点の双方に配置することにより、IPSec VPN トンネル経由や、LANに接続されたPCの検疫のみならず、インターネットVPN接続されたPCの検疫にも対応する。

図2 検疫ネットワークを導入するための5つのポイントとチェック項目

■いま導入? 対策するとしないとでは「雲泥の差」

マイクロソフト社では、当初2005年に「Network Access Protection(NAP)」と呼ばれるネットワーク検疫機能をサーバ製品に搭載する予定だったが、2007年へ予定を見送った(*3)。将来的には他のベンダーが提唱している方式と標準化がなされ、より良い機能をユーザーが選択できるようになると予想はされる。しかし、まだまだ先の話ではある。それまで待つべきか? 答えはNoであると考えたい。手をこまねき何もしないのと段階的にでも導入を開始するのとでは雲泥の差である。例えばユーザーLANとサーバセグメントを完全に分離し適用する。また各ユーザーにVPNを強制使用させ、検疫ネットワークと併用する方法も考えられる。

今後のためにも、より幅広い隔離方式や機器、標準に対応し、検疫ネットワークのみならずエンドポイント・セキュリティの向上や資産管理も含むセキュリティ管理まで拡張可能な製品を選択しておきたい。

*3:http://www.microsoft.com/japan/windowsserver2003/technologies/networking/nap/default.mspx/

|