|

最新技術トレンド

IPアドレス詐称パケットの追跡技術

NTTデータ 技術開発本部

セキュアサービスプラットフォームグループ

大谷 尚通(おおたに ひさみち)

◆発信元アドレスの詐称パケットによる攻撃の脅威

Firewall、IDSの普及により、以前に比べ不正アクセスに対する検知、防御などを迅速に実施し、確実に対処できるようになってきた。しかし、不正アクセス“DoS/DDoS攻撃”は、未だ対処が難しく、大きな問題となっている。DoS/DDoS攻撃は、eコマースサイト、Internetの主要DNS、ルータに対する大きな脅威となっている。DoS/DDoS攻撃とは、Deny

of Service/Distributed Deny of Serviceの略であり、Internet上に公開されているサービスを停止させる攻撃の総称である。特に、攻撃対象のサービスに対して高負荷を掛けて停止させる攻撃方法は、直接的で単純な攻撃であるために、確実な対策方法が少ない。

さらに対策を困難にし、攻撃者にとって有利な条件となっている要素が、DoS/DDoS攻撃パケットの発信元アドレスが詐称されており、発信元を正確に特定できないことである。

DoS/DDoS攻撃対策方法の一要素として、発信元アドレスの詐称パケットの発信元追跡技術が求められている。

◆発信元アドレスの詐称パケットの追跡技術

以前より、発信元アドレスが詐称されたパケットを追跡するさまざまな方法が研究されている。

・パケットマーキング型

パケットのある部分へ特徴のある情報を埋め込み、その特徴を持つパケットをネットワーク上の観測箇所で検出する。

・経路情報埋め込み型

パケットのある部分へ経路情報を埋め込み、送信先において通過経路を解読する。

・リンク追跡型

ルータのDebugモードを利用するなどして、パケットの転送記録から経路を調べる。

・トラフィックパターン型

DoS攻撃などの急激なトラフィック量の変化など、特徴的なトラフィックパターンを捉え、そのトラフィックパターンと類似したトラフィックパターンをネットワーク上の観測箇所より探索する。

・経路通知型

パケットの転送経路上の装置が、パケットの経路情報をパケットの送信先へ通知する。

・パケットロギング型

ネットワーク上の要所にある記録装置がパケットを特定するための特徴情報を記録しておき、送信先で受信したパケットと記録した特徴情報を照合する。

各方式にはそれぞれ一長一短があり、まだ発展途上の技術である。次節では、パケットロギング型の実現方法のひとつである「ハッシュ方式」を説明する。

◆パケットプリントによるパケット追跡技術(Hash-Based IP Traceback)

「ハッシュ方式」を含むパケットロギング型による追跡方法の特徴は、ネットワーク上の要所において、通信されているパケットを常に記録することである。パケットを追跡する時は、このネットワーク上の要所に対して、追跡したいパケットが記録されているかどうかを調べればよい。追跡したいパケットがネットワーク上の複数箇所から見つかれば、そのパケットの送信元や経路を推測する手がかりとなる。

しかし通信されているパケットをそのまま全て記録する場合、蓄積するパケットのデータサイズが大きくなり、蓄積・管理・検索処理において大きなコストがかかる。さらにパケットは、ルータを経由することにより、ヘッダ内のTTLやチェックサム等の値が変化する。そのため、同一のパケットであっても、パケット全体を用いて比較した場合、異なるパケットであると判断してしまう。そこでパケットデータの中から、変化する値を除いた特徴的な部分を抜き出して、そのパケットを特定するための情報として記録する方法が用いられている。

「ハッシュ方式」が、通常のパケットロギング型のパケット追跡技術と異なる点は、上記の特徴的な情報のメッセージダイジェスト(ハッシュ値)を生成し、パケットを特定するための情報として記録することである。インターネット上を流れるパケットの平均サイズ約400Byteに対して、パケットを特定するための情報を160bit(=20Byte)のメッセージダイジェストとした場合、その記憶サイズは元の約1/20に縮小することができる。さらにMD5、SHA-1等の一方向性関数を用いて元のパケットのデータを復元できなくすることにより、プライバシーの配慮と、追跡システムが悪用される可能性を減らすことができる。

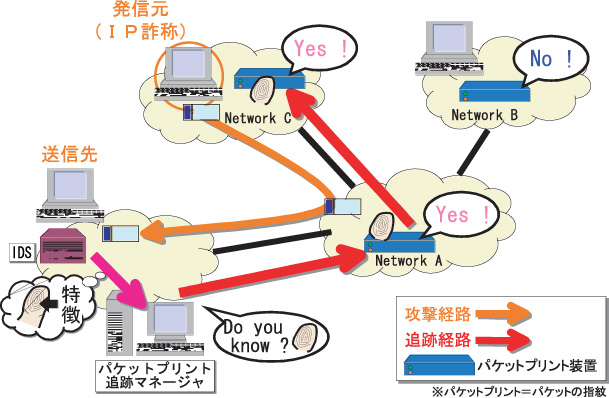

「ハッシュ方式」を用いたパケット追跡システムの動作を説明する。図1に示すシステムでは、パケットから生成したハッシュ値を、指紋になぞらえて「パケットプリント」と呼んでいる。

図1 Hash- Based IP Tracebackシステムの動作例

1.IPアドレスが詐称された発信元から、攻撃パケットが送信された場合、送信先に到達すると同時にNetwork型のIDSによって検出される。

2.IDSは、攻撃パケットのハッシュ値を生成し「パケットプリント追跡マネージャ」に通知する。

3.「パケットプリント追跡マネージャ」は、ネットワーク上に配置された「パケットプリント装置」に対して、同一なハッシュ値の有無を問い合わせる。

4.「パケットプリント追跡マネージャ」は、「パケットプリント装置」の返答結果を表示する。

このハッシュ方式(Hash-Based IP Traceback方式)は、プライバシー配慮と悪用防止以外にも、以下の利点があげられる。

・パケットを加工しないため、既存のネットワークプロトコル・設備をそのまま利用可能である。

・パケットプリント装置をルータとは別の独立した装置とする場合、パケットプリント装置の設置数、設置箇所を柔軟に変更することが可能である。

NTTデータでは、このHash-Based IP Traceback技術を用いたパケット追跡パッケージ「元来くん」(もときくん)を製品化し、さまざまなセキュリティシステムへの利用を考えている。

◆発信元アドレスの詐称パケットに対する不正アクセス対策に向けて

IPアドレス詐称は、DoS/DDoS攻撃だけでなく、「Stumbler」†1とよばれる分散型ステルス・スキャンによる不正アクセス先の情報収集にも使われるなど、悪用される事例が増えてきている。

IPアドレス詐称パケットに対する追跡システムを普及させることによって、実際に詐称パケットを追跡して不正アクセスに対処できるだけでなく、当システムの導入によるDoS/DDoS攻撃に対する抑止力効果も期待することができる。

DoS/DDoS攻撃は、攻撃者側が有利な非対照攻撃であることから、被害者側がより有利な立場から対処できるようになるためには、ISPを含めたインターネット全体に対するパケット追跡技術の導入が必要である。そして、IPアドレス詐称パケットの追跡が、DNSのような誰でも利用できるサービスになれば、DoS/DDoS攻撃に悩まされることが減るかもしれない。

■†1 X-Forceセキュリティアラート&アドバイザリ

http://www.isskk.co.jp/support/techinfo/X-ForceAlerts.html

●この記事についてのお問い合わせ先

E-mail:ootanihs@nttdata.co.jp

●元来くんについてのお問い合わせ先

㈱NTTデータ公共ビジネス事業本部

ナショナルセキュリティビジネスユニット 第一営業担当

E-mail:sec@bs.sal.nsb.pbb.nttdata.co.jp

|