|

ビジネスコミュニケーション編集部

1997〜98年に本誌に連載「deo先生のやさしいネットワーク教室」[*1]を寄稿された浅見秀雄氏が、無償のメールサーバソフトウェアPostfixの設定を工夫するだけで、スパムメールのみならずウイルスメールも含めて約99%を阻止できるというスパム対策方式をインターネットに公開している[*2]。今回、浅見氏に取材して、その技術の真髄を解説していただいた。なお、このスパム対策方式は、浅見氏が自宅のメールサーバを使って個人で開発したもので、勤務先企業の技術とは無関係とのことである。

■エンドユーザー用回線からのSMTP アクセスを拒否

―本日は、浅見さんが開発されたスパム対策方式について、わかりやすく解説していただきたいと思います。スパムは、腹立たしいだけでなく、業務効率を低下させたりネットワークリソースに大きな負荷をかけたりと、企業活動の生産性を低下させる要因にもなっています。また、メールで拡散するウイルスも大きなセキュリティ問題になっています。浅見さんは、スパムもウイルスも約99% 阻止できて、しかも無料で実現できる方式を開発されたとのこと。にわかには信じがたいのですが、本当にそれほどの効果があるのですか。

浅見 はい。2003年5月にこのアイデアを思いついて、その後工夫を重ねて、2004年3月までに方式が固まりました。4月には、スパムとウイルスを合わせた不正メールのアクセス回数は873 回、IPアドレス数で567個でしたが、受信してしまったスパムは1通だけでした。その後も同じくらいのペースで不正メールアクセスが続いていますが、受信したスパムは5月には3通、6月にはなし、7月には1通で、ウイルスは4月以降7月まで一度も受けていません。私の自宅サイトは、セキュリティが守られて実に平和です。

―どのような方式でそれが可能になるのですか。

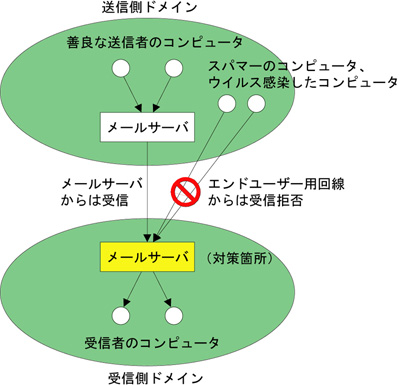

浅見 コロンブスの卵のようなアイデアです。私のメールサーバは、ISPや組織のメールサーバを経由して送られてくるメールは受けるけれども、ISPのADSLやケーブルネットワークなどのエンドユーザー用回線から直接送られてくるメールは受信拒否します。基本的にはそれだけの単純なコンセプトです(図1参照)。

昨今のスパムのほとんどは、エンドユーザー用回線につながったコンピュータから、メールサーバを経由せずに直接ばらまかれています。最近のウイルスにも、ADSLなどにつながったエンドユーザーのパソコンから宛先ドメインへ分身を直接ばらまくNETSKY のようなものが多くなっています。一方、善良なユーザーからのメールはたいていメールサーバを経由して送られてきます。ですから、エンドユーザー用回線からの直接のSMTP(Simple Mail Transfer Protocol)アクセスを拒否することによって、正当なメールは受けつつ、スパムやウイルスをほとんど阻止できるのです。

図1 メール経路の制限コンセプト

■エンドユーザー用回線をホスト名で見分ける

―では、エンドユーザー用回線からの直接のSMTP アクセスだと見分けるにはどうするのですか。

浅見 メールサーバプログラムは、SMTPアクセスを受けた時、アクセス元のIP アドレスをDNSで逆引きして、対応するホスト・ドメイン名を調べます。その結果を利用します。

逆引きができなかった場合は、信頼できるメールサーバでないことが多いので、アクセスを拒否します。

逆引きができた場合は、得られたホスト・ドメイン名を見ます。エンドユーザー用回線のIP アドレスに対応する名前の実例としては、

218-168-20-84.HINET-IP.hinet.net

YahooBB219198168066.bbtec.net

dialup-171.75.4.163.Dial1.Phoenix1.Level3.net

のように、IPアドレスを反映したものがかなりあります。ここに着目して、他のいろいろなホスト・ドメイン名を調査した結果、エンドユーザー用回線と推定する名前のパターンの規則を次のように定めました。

(1)最下位(ドットで区切られた左端)の名前が、英字やハイフンで分断された数字列を2個以上含む。

(2)最下位の名前が、5個以上連続する数字を含む。

(3)最下位または下位から2番目の名前が数字で始まる(ただし、実在のISP の「smtp.246.ne.jp」のような名前を引っかけないように、上位3階層を検査から除外する)。

これでほとんどのパターンを引っかけることができますが、この他、少数のパターンを引っかける3個を加えて、合計6個の規則を定めています。逆引きできないという条件と、逆引き名に関するこれらの条件とを併せて、すべての外部ドメインに適用されるという意味で一般規則と呼びます。メールサーバの中には、一般規則に引っかかってしまうものもありますが、ごく少ないことがわかっています。

エンドユーザー用回線の中には、一般規則に引っかからないものもあります。たとえば「ACBBD419.ipt.aol.com」という実例は、ホスト名が十六進番号を表しているのですが、英字列の後に数字が3桁だけという、メールサーバの名前にもありうるパターンになっています。そのため、一般規則をすり抜けます。この場合は、「.ipt.aol.com」というドメイン名をブラックリストに登録します。

このようにホスト・ドメイン名のパターンを条件とするアクセス拒否は、メールサーバソフトウェアPostfix[*3]では、正規表現という記法で指定することによって簡単に設定できます。

―ホスト名でメールサーバかエンドユーザー用回線かを区別できるとは、意外なアイデアですね。

浅見 はい。前述の一般規則を裏返せば、メールサーバのホスト名は、英字で始まり、数字は高々一続きで4桁以下のものがほとんどだということです。数字が多用されない方がホスト名を覚えやすいからです。一方、エンドユーザー用回線の名前の場合は、たくさんのIPアドレスに機械的に名前を対応付ける便宜のために、数字が多用されることが多いのです。ホスト名を決めるドメイン管理者に広く共通する命名の癖を利用した判別方法と言えます。

■誤って阻止されるメールサーバはホワイトリストで救済

―一般規則に引っかかるメールサーバはごく少ないとおっしゃいましたが、皆無ではないのでしょう。その問題にはどう対処しているのですか。

浅見 私のメールサーバがアクセスを拒否する時には、「後で再試行せよ」という意味の「450」という応答コードを返します。そうすると、まともなメールサーバは数分から数時間程度の間隔で数日間にわたって送信を再試行します。メールログを監視していれば再試行を発見できますから、そのIPアドレスまたはホスト・ドメイン名を許可条件として設定することによって、そのメールを受信することができます。許可条件のリストを、ブラックリストの反対の意味の造語でホワイトリストと呼んでいます。

一方、スパムやウイルスは、送信を規則的に再試行することがめったにないことが調査からわかっています。一回きりのアクセスや、数秒間隔で繰り返されるアクセスは、まともなメールサーバからの送信ではありませんから、見つけても放っておけばよいのです。

―ホワイトリストへの登録はどのくらいの頻度で生じていますか。

浅見 3月までに4件、4月に5件登録しましたが、その後は6月に2件登録しただけです。誤って阻止されるメールサーバは、さほど頻繁には見つかりません。もっとも、個人サイトのメールサーバで、メールの流量が少ないからかもしれませんが。

―正当なメールの受信に失敗したことはありますか。

浅見 一度だけ、IPアドレスを逆引きできないメールサーバが再試行を短時間でやめてしまったために受信できなかったことがあります。この時は、送信者にメールを送って再送をお願いしました。これは稀なケースだと思います。この時以外、受信に失敗したことはありません。

―今までにどのようなメールサーバがホワイトリストに登録されていますか。

浅見 Hotmail に「mc1-s3.bay6.hotmail.com」のような、一般規則に引っかかる名前のメールサーバがあって、そこからメールのエラー差し戻しが送られてくることがあるので、それを拒否しないようにホワイトリストに登録しています。ホスティング事業者のlivedoor データホテルにも「h04-a1.data-hotel.net」のような同類のホスト名があるので、これも同様に扱っています。

他に、オンラインショッピングの確認メール送信サーバや、メールマガジン送信サーバが、逆引きできなかったり、あるいはFTTHのエンドユーザー用回線を使っていて逆引き名が一般規則に引っかかったりするために、ホワイトリストに登録したものがあります。

それから、IPアドレスの割り当て1個のADSL接続サービスを使ってメールサーバを運用している小企業や個人サイトがあります。そのIPアドレスの逆引き名はISP で管理されていて一般規則に引っかかるので、そういうサイトからメールが来た時にはホワイトリストに登録する必要があります。

表1 不正メールの阻止率の統計(2004 年4 月)

■一般規則だけで阻止率98%

―論文に掲載されている、阻止率の統計について解説してください。

浅見 2004 年4月の統計(表1参照)では、不正メールのアクセス元のIPアドレス567 個に対して、逆引きできないものが38.4%、逆引き名の一般規則に引っかかったものが59.8%で、これだけで合計98.2%が阻止されました。ブラックリストに登録されたドメインに属するホストも、実はその大多数は逆引き名の一般規則に引っかかります。ブラックリストのおかげで阻止できたものは0.5%でした。

さらに、HELO コマンドの検査もしています。HELOコマンドとは、SMTPのシーケンスで送信側のホスト・ドメイン名を名乗るものですが、スパム送信プログラムやウイルスの中には、受信側のIP アドレスまたは受信者のドメイン名を通知するという規約違反の動作をするものがあります。これはかなり多く発見されていますが、やはりその大多数は一般規則で阻止されています。HELOコマンドの検査の段階でようやく不正メールと判定されたものは0.4%でした。

以上の検査をすり抜けたものについてさらに、送信者アドレスのドメインが実在するかどうかの検査、およびメッセージ内容の検査も行っていますが、これで引っかかったものはありませんでした。

阻止率の累計は99.1%になりました。残りの0.9%は、メール数にして5通で、そのうち4通は宛先誤りでした。受けてしまった1通は、日本のまっとうな小企業のWindows サーバから送られてきた英語のスパムでした。スパムを送信するウイルスに冒されたものと思われます。これは、私のスパム対策方式では阻止できなくても仕方のないものでした。メールサーバでちゃんとセキュリティ対策をとってくれれば、こういうことはなくなります。

―一般規則だけでほとんど阻止されているのですね。

浅見 はい。一般規則だけで極めて強力な防御フィルタになっているので、ブラックリストが際限なく膨らんでいく心配はないと思います。

■大規模サイトでは副作用の克服が課題

―浅見さんは個人用メールサーバでこの方式を開発されましたが、ISP や組織などの大規模サイトのメールサーバにもこの方式は容易に導入できるのでしょうか。

浅見 大規模サイトでこの方式を導入するには、正当なメールを誤って阻止してしまうという副作用の克服が重要な課題になります。サイト内のユーザーにとっては、スパムの阻止に失敗することよりも、受けたいメールを受けられないことの方が困りますから、メールシステム管理者がユーザーのために気を付けてあげなければなりません。

私は、自作のプログラムを使って、メールログから拒絶の記録を抽出してウェブブラウザで監視しながら、SMTPアクセスの規則的な再試行を見つけるようにしています。ISPや組織では、メールの流量が多いので、ログを効率良く監視できるように、ツールをもっと工夫する必要があると思っています。大規模サイトでの運用を容易にする方策については、今後も研究を続けるつもりです。

当面の方策として、私のサイトでホワイトリスト情報を公開して、協力者からも情報を集めて、この方式を導入するサイトで情報を利用していただけるようにします。

将来的には、もしこの方式が世界で広く支持され、あるいはRFCになれば、多くのドメインで、SMTPアクセスが拒否されないように逆引き設定を考慮してくれることが期待できます。そうなれば、ホワイトリストに登録する必要のあるメールサーバは少なくなるでしょう。

■破るのは簡単だが大量スパムは至難に

―この方式も、従来のスパム対策と同じようにいつかは破られるということはないのでしょうか。

浅見 スパマーが私の方式による防御を破ることは、実は簡単です。自分が契約するISPのメールサーバを経由してスパムを送信すればよいのです。しかし、メールサーバが過負荷になればISPも黙ってはいないでしょうから、スパマーはこの方法であまり大量のスパムをばらまくことはできません。

また、スパマーがDNS を運用するスキルを持つなら、ドメイン名を取得して、まともなメールサーバと区別できない逆引き名を使うことによって防御を破ることができます。しかし、受信側ではそのドメイン名をブラックリストに登録して、しつこいスパムを阻止できます。スパマーは、送信を続けるにはドメイン名を変えなければならなくなり、それには金がかかります。それでもスパム送信が割に合うというスパマーは少ないでしょう。

結局のところ、スパムがなくなることはないでしょうが、もしこの方式が世界に普及すれば、スパムの量は今よりもずっと少なく抑えられるだろうと考えています。

■情報セキュリティ対策として有効

―最後に、浅見さんのスパム対策方式のアピールポイントをまとめてください。

浅見 私のスパム対策方式は、スパムの疑いのあるメールを受け取らずに拒否するものなので、受け取ってからフィルタリングする方式に比べて、メールサーバやインターネット接続回線にかかる無駄な負荷を減らすことができます。偽の送信者アドレスをかたられた被害者への不正な差し戻しも少なくなります。ウイルス対策という観点では、エンドユーザー用回線から直接送られてくるメールは未知のウイルスであっても阻止するので、ウイルス被害を減らすことができます。情報セキュリティ対策としてぜひ多くの方々にご検討いただきたいと思います。

具体的な設定方法については、メールシステム管理者向けの論文として私のサイトで公表しています。ご質問があれば、ご遠慮なく<webmaster@gabacho-net.jp>宛にお問い合わせください。

―本日はどうも有り難うございました。

[*1] deo先生のやさしいネットワーク教室

http://www.gabacho-net.jp/deo-sensei/

[*2] スパム対策技術

http://www.gabacho-net.jp/anti-spam/ (日本語版)

http://www.gabacho-net.jp/en/anti-spam/ (英語版)

[*3] The Postfix Home Page

http://www.postfix.org/

|