6. 年初は基本の「キ」からスタート

常務取締役

セキュリティ事業本部

本部長 桑名 栄二

博士(工学)、CISSP

サイバー攻撃の多くはメールとWebアクセスが起点となる。本稿では、メールやWebアクセスを介した脅威の事例を報告し、今後の対策を考察する。

電子メール経由の脅威

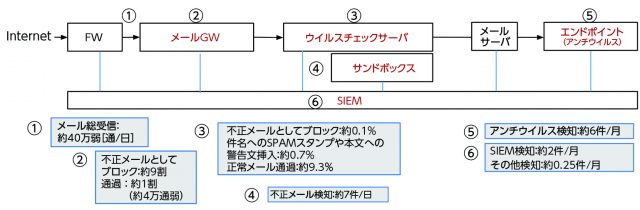

メールが不正メール(malicious email やspam)として判定され、受信者に届けられていないメールは、多くの組織で総受信メールの約65%から90%にも及ぶ。この傾向は10年ほど前にセキュリティ会社からそのデータが公表されたが[1]、Cisco Talosの最近のデータ[2]でも同様で(2018年11月は90%)、未だに変わっていない。サイバー攻撃の多くはメールが起点となることはよく知られており、多くの組織は電子メールのセキュリティ対策として、メールGW、ウイルスチェックサーバ、メール検査用サンドボックス、そしてエンドポイントのアンチウィルスソフト等からなる多層防御機能を実装している(図)。メールGWでは、送信元IPアドレスのレピュテーション判定や送信元アドレスのDNS検証やSPF(Sender Policy Framework)を用いて送信元詐称チェック等を行い、不正メールかどうか判定・ブロックする。

ウイルスチェックサーバでは、メールGWですり抜けてきた不正メールをブロックまたは何らかの措置を施した上で通過させる。例えば、添付ファイルのウイルス判定やspam判定を行い、メール本文への警告文挿入を行う。添付ファイルにexe, com, pif, bat, scrなどの実行ファイル形式等が付いていた場合、添付ファイルの削除と本文に削除した旨追記をする。またメール本文内のURLについては、レピュテーション判定を行い、疑わしいURLと判定した場合メールヘッダにメッセージを挿入し、ユーザに注意を喚起する。メール検査用サンドボックスでは、疑わしい添付ファイルやメール本文のURLを実際に実行・解析し、不正メールかどうか判定・ブロックする。

我々の組織には約1800名の従業員がいるが、図に示すように一日約40万通のメールを外部から受信し、メールGWでspamメールやウイルスメールとして約90%をブロックし、そのあとウイルスチェックサーバで約400通(0.1%)のメールをブロック、約0.7%のメールにspamスタンプや本文への警告文を挿入しメールサーバに配信している。正常なメールとして判定され、メールサーバに届けられているメールは、総受信メールの約9%程度でしかない。さらにサンドボックスで検知される不正メールは約7件/日も存在する。このような多層防御により不正メールをブロックしているものの、100%ブロックできているわけではない。我々の組織では前述以外に月平均(2018年8月~10月)エンドポイントで約6件、セキュリティ情報イベント管理システム(SIEM)他で約2件程度の不正メールを検知している。

Webアクセス経由の脅威

Webアクセス制御は、宛先や送信元のIPアドレスやポート番号で通信を制御するFW、ブラックリストや組織のWebアクセスポリシーによりWebアクセスを規制するURLフィルタ、Webサイトからダウンロードされたファイルにマルウェアが含まれていないかチェックするサンドボックス、URLフィルタをすり抜けた悪性サイトへの接続をブロックするウイルスGW等から構成される。

我々の組織では、URLフィルタリングについては、有害性の高いサイトへのアクセスを禁止、会社業務に関わるすべての情報の書込みを可能とするサイトへのアクセスを禁止、社外セキュリティ機関等から周知された悪性サイトをブラックリストに随時追加し通信を制御する等の運用をしている。また制御の方法として、強制ブロック(アクセスは不可)とパスワード付き制御(業務上必要と判断した場合のみパスワードを入力し閲覧可能)の二種類の手段を実装している。2018年11月時点で、3500万/日のHTTPリクエストがあるが、URLフィルタを通過するのは約50%程度である。さらにウイルスGWでは約25リクエスト/日を不正サイトへのアクセスと判定しブロックしている。また、Webサイトからダウンロードされたファイルについては、サンドボックスで約13ファイル/月程度をマルウェアと検知し、その多くは業務に不要なアドウェアであった。

外部からの不正アクセス

社内の情報システムに対する外部からの不正アクセスについては、FWやIDSで制御・監視することが一般的である。我々の組織では、2018年8月~10月の3カ月で検知された不正アクセス攻撃は月平均1回程度であった。

考察と対策

① 多層防御と監視

今回、入口対策で不正メールの9割を除去できていることは確認できたが、メールサーバの前段で約400通/日の悪性メールを検知し、それをすり抜けてエンドポイントで検知されたマルウェアが存在していることも事実である。また、SIEMによる高度なログ分析でしか早期検知できない未知の脅威も存在した。Webアクセス経由の脅威についても同様で、URLフィルタ、ウイルスGW、エンドポイント等の多層防御の効果は大きい。FW、URLフィルタ、ウイルスGW等は機能が重複する場合もありその一部の機能は一見不要に感じられるかも知れないが、今回示す実データから多層防御、さらにSIEMを用いた総合的なログ管理の重要性については皆様もご理解いただけるのではないかと思う。

また、我々の組織では現時点、社外から直接DoS攻撃を受けたり、侵入を試みたりする不正アクセスは少ないが、月に1回程度の不正アクセス攻撃はあり、またその予兆の可能性もある外部からのポートスキャンはそれ以上の頻度で観測されているため、監視は決して怠ることはできない。

② セキュリティ意識啓発

[SPAM]、[送信元不一致]等の表示が件名に挿入されエンドユーザーに届けられているメールが正規のメールであることも多く、最終的にはメール受信者の判断に頼っているのも事実である。また、昨年7月の日本語によるビジネスメール詐欺(Business Email Compromise)を検出したとの報告[3]もあり、その手口は巧妙化の一途を辿っており、利用者のセキュリティ意識啓発活動(例えば[4])は継続的に実施していかねばならない。

③ セキュリティデザインの再考とクラウドサービスの利用

未知の脅威がますます増えてくる中、オンプレミス型設備投資を伴う従来型の多層防御はコストがかかるだけでなく対応力の限界も懸念される。最大の脅威ルートであるメールとWebアクセスに関しては、脅威対策をアウトソースできるクラウドサービスの利用を検討する時期にきている。例えばメールに関してはMicrosoftのOffice365、Webアクセス制御についてはCASB[5]の利用が考えられる。また、未知の脅威検知のためのエンドポイントの導入や侵害を前提とした事後の対応力強化に資するEDR(Endpoint Detection and Response)といったソリューションも検討に値する。

企業が利用するメール等のサービス/システムの形態が今後多様化していくなか、それぞれの技術選択とそれに基づくセキュリティデザインが、企業ごとの要件とポリシーに合っているかどうか、あらためて確認、再考してみるべき時期にきているのではないだろうか。

[1] https://tech.nikkeibp.co.jp/it/pc/article/news/20101101/1028271/

[2] https://www.talosintelligence.com/reputation_center/email_rep

[3] https://www.ipa.go.jp/security/announce/201808-bec.html

[4] https://www.ntt-at.co.jp/product/yarai-taisei/

[5] https://www.gartner.com/doc/3155127/market-guide-cloud-access-security

<サイバーセキュリティのことなら下記へ>

https://www.ntt-at.co.jp/inquiry/product/