(前NTTデータ フェロー システム科学研究所長)山本 修一郎

セキュリティ要求工学の実践的な取り組み事例を連載第41回で紹介した。今から7年前のことである。今回は情報セキュリティに関連する標準規格の例として、ISMS、CCを紹介する。また日本政府が「政府機関の情報セキュリティ対策のための統一基準(平成26年度版)」を定めている。

ISMS(情報セキュリティマネジメントシステム)

ISO 27000シリーズはベンダ、技術、組織規模に依存しないマネジメントシステムである[1]。ISO 27001ではISMSの要求事項を記述している[2]。ISMSでは企業や組織が情報セキュリティを確保・維持できるように、セキュリティポリシーに基づいてセキュリティ管理体制を確立し、継続的にリスク管理対策を実施するための要求が列挙されている。

ISMSの確立と運用管理プロセスには、①ISMSの確立、②ISMSの導入及び運用、③ISMSの監視及びレビュ、④ISMSの維持及び改善がある。

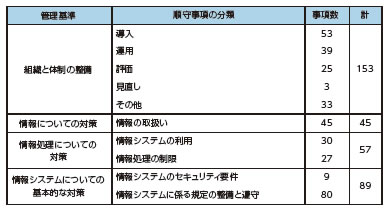

たとえば、①ISMSの確立の中では、a項からj項まで10項目の管理活動が定められている。とくに、g項では、「要求事項を満たすように、付属書Aに基づきリスク対応のための目的と管理策を選択する必要があること」が述べられている。付属書Aでは、特定されたセキュリティ要求事項を満たすために必要となるリスク対応活動に関する管理目的と管理策が例示されている。この付属書Aの活動管理策では139項目の管理策が例示されている。付属書Aの活動管理策を表1に示す。

表1 ISMS 活動管理策(クリックで拡大)

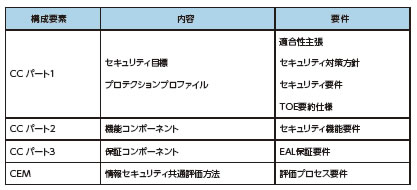

政府機関の情報セキュリティ対策のための統一基準

日本政府が情報セキュリティ対策のための統一基準を提示している[3]。表2に示すように、政府機関の情報セキュリティ対策のための統一基準は、①組織と体制の整備(153)、②情報についての対策(45)、③情報処理についての対策(57)、④情報システムについての基本的な対策(89)からなる。管理基準に含まれる順守項目の総数は344である。

組織と体制の整備管理基準には、導入、運用、評価、見直し、その他の順守事項がある。情報についての対策管理基準には、情報の取扱いについての順守事項がある。情報処理についての対策管理基準では、情報システムの利用と情報処理についての順守事項がある。情報システムについての基本的な対策管理基準には、情報システムのセキュリティ要件と情報システムに係る規定の整備と遵守についての順守事項がある。

整備管理基準では設置すべき組織体制が定義されている。また組織上の役割ごとに、実施すべき活動が明記されている。たとえば、組織体制では「最高情報セキュリティ責任者を1人置くこと」が義務付けられている。「最高情報セキュリティ責任者」に対して「最高情報セキュリティ責任者は、府省庁における情報セキュリティ対策に関する事務を統括すること」と、「最高情報セキュリティ責任者は、情報セキュリティ委員会を設置し、委員長及び委員を置くこと」が義務付けられている。さらに、「情報セキュリティ委員会」の活動では、「情報セキュリティ委員会は、統一管理基準に準拠して、情報セキュリティに関する省庁対策基準を策定し、最高情報セキュリティ責任者の承認を得ること」が必要であるとしている。ここで、この活動基準項目は単位化されていないことに注意する必要がある。すなわち、「統一管理基準に準拠して、情報セキュリティに関する省庁対策基準を策定すること」と、「最高情報セキュリティ責任者の承認を得ること」がこの基準に含まれている。

Beckersらは、ISMSに基づいてクラウドサービスのセキュリティを確認する手法を提案している[4]。

表2 管理基準 遵守事項 一覧表の内容と件数(クリックで拡大)

セキュリティ要求チェックリスト

カナダでも、政府によるIT調達のためにPWGSC(Public Works and Government Services Canada)が31項目からなる共通セキュリティ要求チェックリストを公開している[5]。PWGSCではMethod of Supply(Mo)の中で、一般SRCLを作成することが義務付けられていることからも分かるように、政府調達製品が満たすべきセキュリティ要求を提示している。

日本では、IPAが「IT製品の調達におけるセキュリティ要件リスト活用ガイドブック第1.0版」を作成している[6]。これは経済産業省が公開した「IT製品の調達におけるセキュリティ要件リスト」を活用するためのガイドブックである。たとえば、「国際標準に基づくセキュリティ要件」と同等であることの確認などが指定されている。情報セキュリティ要件としては、権限要件と情報セキュリティ対策が示されている。これらは、調達対象となるIT製品に限定した要件になっている。

コモンクライテリア

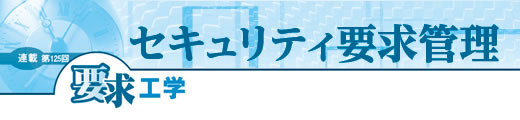

コモンクライテリア(CC, Common Criteria for Information Technology Security Evaluation)では、ソフトウェアやハードウェアで実装されたIT製品のセキュリティ評価基準を標準化している[7]。CCに基づいて調達者が必要とするセキュリティ要求をプロテクションプロファイル(PP, Protection Profile)で定義する。PPを満たすセキュリティ目標ST(Security Target)によってIT製品が評価される。

CCでは、評価対象(TOE, Target Of Evaluation)と運用環境を正確にモデル化することにより、資産、脅威、対策に基づいて、TOEのセキュリティ機能を評価することができる。CCには、下表に示すように、パート1、パート2、パート3と、CEMがある(表3)。CCの評価プロセスための共通評価方法がCEM(Common Methodology for Information Technology security Evaluation)である。CEMによって、国際的に共通の枠組みでIT製品の比較評価ができる。

表3 CCの構成(クリックで拡大)

続きは本誌でご覧頂けます。→本誌を購入する

ご購入のお申込みは電話(03-3507-0560)でも承っております。

- 60:要求とアーキテクチャ

- 61:要求と保守・運用

- 62:オープンソースソフトウェアと要求

- 63:要求工学のオープンな演習の試み

- 64:Web2.0と要求管理

- 65:ソフト製品開発の要求コミュニケーション

- 66:フィードバック型V字モデル

- 67:日本の要求定義の現状と要求工学への期待

- 68:活動理論と要求

- 69:ビジネスゴールと要求

- 緊急:今、なぜ第三者検証が必要か

- 71:BABOK2.0の知識構成

- 72:比較要求モデル論

- 73:第18回要求工学国際会議

- 74:クラウド時代の要求

- 75:運用要求定義

- 76:非機能要求とアーキテクチャ

- 77:バランス・スコアカードの本質

- 78:ゴール指向で考える競争戦略ストーリー

- 79:要求変化

- 80:物語指向要求記述

- 81:要求テンプレート

- 82:移行要求

- 83:要求抽出コミュニケーション

- 84:要求の構造化

- 85:アーキテクチャ設計のための要求定義

- 86:BABOKとREBOK

- 87:要求文の曖昧さの摘出法

- 88:システムとソフトウェアの保証ケースの動向

- 89:保証ケースのためのリスク分析手法

- 90:サービス保証ケース手法

- 91:保証ケースのレビュ手法

- 92:要求工学手法の再利用

- 93:SysML要求図をGSNと比較する

- 94:保証ケース作成上の落とし穴

- 95:ISO 26262に基づく安全性ケースの適用事例

- 96:大規模複雑なITシステムの要求

- 97:要求の創造

- 98:アーキテクチャと要求

- 99:保証ケース議論分解パターン

- 100:保証ケースの議論分解パターン[応用編]

- 101:要求発展型開発プロセスの事例

- 102:参照モデルに対する保証ケース

- 103:参SEMATの概要

- 104:参SEMATの活用

- 105:SEMATと保証ケース

- 106:Assure 2013の概要

- 107:要求の完全性

- 108:要求に基づくテストの十分性

- 109:システムの安全検証知識体系

- 110:機能要求の分類

- 111:IREB

- 112:IREB要求の抽出・確認・管理

- 113:IREB要求の文書化

- 114:安全要求の分析

- 115:Archimate 2.0のゴール指向要求

- 116:ゴール指向要求モデルの保証手法

- 117:要求テンプレートに基づく要求の作成手法

- 118:ビジネスゴールのテンプレート

- 119:持続可能性要求

- 120:操作性要求

- 121:安全性証跡の追跡性

- 122:要求仕様の保証性

- 123:システミグラムとドメインクラス図

- 124:機能的操作特性

- 125:セキュリティ要求管理

- 126:ソフトウェアプロダクトライン要求

- 127:システミグラムと安全分析

- 128:ITモダナイゼーションとITイノベーションにおける要求合意

- 129:ビジネスモデルに基づく要求

- 130:ビジネスゴール構造化記法

- 131:保証ケース導入上の課題

- 132:要求のまとめ方

- 133:要求整理学

- 134:要求分析手法の適切性

- 135:CROS法の適用例

- 136:保証ケース作成支援ツールの概要